【セミナーレポート】迷う余地なし!EDR“すら”導入しない企業を待ち受ける余りにも残酷な現実

2025年3月19日、サイバーセキュリティラボが初めて主催となり、『迷う余地なし!EDR“すら”導入しない企業を待ち受ける余りにも残酷な現実』Webセミナーを開催しました。

講師には、東京大学先端科学技術研究センター客員研究員の西尾素己氏をお招きし、AIを活用したサイバー攻撃手法の進化とその対策について解説しました。

本記事では、Webセミナー内容の一部を紹介いたします。また、アーカイブ配信も行っておりますので、合わせてご確認ください。

※本記事の内容は、セミナー開催時点の情報です。

講師

西尾 素己 氏

東京大学先端科学技術研究センター

客員研究員

幼少期よりサイバーセキュリティ技術を独学。 2社のITベンチャー企業で新規事業立ち上げを行った後、 国内セキュリティベンダーで脅威分析や、未知の攻撃手法、防衛手法の双方についての基礎技術研究に従事。大手検索エンジン企業に入社し、サイバー攻撃対策や社内ホワイトハット育成、キャピタルファンドへの技術協力などに従事した後コンサルティングファームに参画。同時に多摩大学ルール形成戦略研究所にサイバーセキュリティ領域における国際標準化研究担当の首席研究員として着任。2017年にサイバーセキュリティの視点から国際動向を分析するYoung Leaderとして米シンクタンクに着任。

AIがもたらした攻撃手法の革命

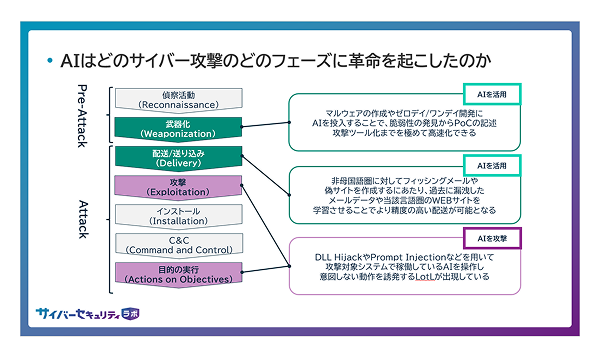

攻撃のキルチェーンにおけるAIの活用

近年、AIは、サイバーセキュリティ分野において防御側だけでなく、攻撃者側にも広く活用をされています。

サイバー攻撃は、以下のキルチェーンに沿って行われます。

- 偵察活動

- 武器化

- 配送・送り込み

- 攻撃

- インストール

- コマンド&コントロール

- 目的の実行

この中でも特に「武器化」、つまりソフトウェアの脆弱性を探索し、PoC(Proof of Concept:概念実証)の攻撃ツールを開発するまでのプロセスがAIによって大幅に効率化されています。

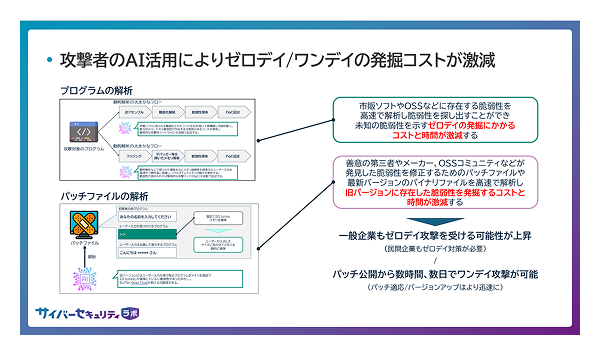

AIによる解析の高速化

静的解析

従来の静的解析では、exeファイルなどソフトウェアのバイナリコードからソースコードを復元(逆アセンブル)し、難読化されたコードを人間が解析する必要がありました。しかし、AIは難読化されたコードをそのまま解析できるため、脆弱性の発見プロセスを大幅に高速化します。

動的解析

AIはソフトウェアに様々なデータを入力し、その挙動を監視することで、メモリオーバーフローなどの脆弱性を自動的に発見できます。

パッチファイルの解析

従来パッチファイルは難読化や隠ぺいが施されており、人間の目では数週間から数ヶ月かかります。一方AIは解析を自動化し、脆弱性の修正内容を迅速に特定できます。これにより、攻撃者はパッチが公開された直後にその脆弱性を悪用する攻撃コードを開発することが可能になったのです。

ゼロデイ攻撃のリスク増大=EDRの導入が不可欠

AIによる解析の高速化で、ゼロデイ(=未知の脆弱性)の発見コストが劇的に低下しています。その結果サイバー攻撃市場におけるゼロデイの価値は崩落し、大企業だけでなく中小企業もゼロデイ攻撃の標的となる可能性が高まっているのです。

また、パッチ公開から数時間単位でワンデイ攻撃が可能になるため、パッチ適用の迅速化も余儀なくされますが、現実問題、数時間で適用というのは難しいでしょう。

したがって、ゼロデイ攻撃が自社に来るということを前提とした対策、つまりEDRのような動的解析を伴うような対策が必要不可欠な時代になっているのです。

ランサムウェアギャングが用いるAI攻撃

ランサムウェア攻撃の現状

近年、ランサムウェア攻撃において、法整備の強化(OFAC規制)や世の中一般の受け止め方によって身代金を支払う企業の割合は減少していると言われています。これは企業にとっては、“身代金を支払う”という最も簡単な解決策が閉ざされてしまったということです。つまり、ロックがかかったシステムを再構築していくというより困難な対応を迫られることになります。

さらには、攻撃手法も高度化の一途をたどり、フォレンジックやインシデントレスポンスなどセキュリティの専門会社が解析しても何が侵入口かわからない攻撃が増えています。これは一般的には、LotL(Living off the Land)と言われる攻撃手法によるものと考えられています。

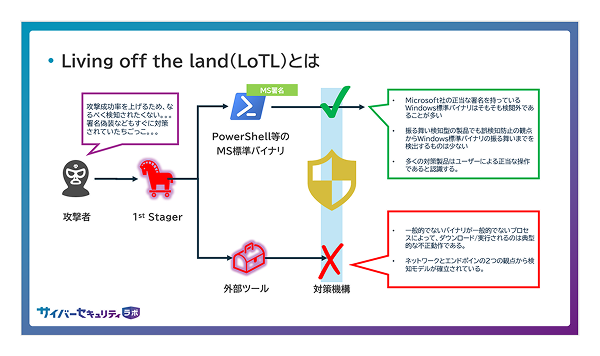

正規ツールの悪用ーLotL(Living off the Land)

LotLとは、攻撃者がマルウェアを外部から持ち込む代わりに、標的システムに存在する正規のツールや機能を悪用する手法です。例えば、Windows の PowerShell やコマンドプロンプト (cmd.exe)を利用して、悪意のあるコードを実行する、といった具合です。ログも何も残らないため、EDRでは検知が困難です。

ソフトウェアサプライチェーン攻撃

さらには、ソフトウェアサプライチェーン攻撃も広がりを見せています。攻撃者がソフトウェア開発会社を標的とし、開発者が作成するソフトウェアにバックドアを仕込むことで、そのソフトウェアを利用する数千社、数万社に同時に感染を広げることができる手法です。セキュリティサービスの設定上、ホワイトリストや例外に入れておいたソフトウェアが突如としてマルウェアと化し猛威をふるうこととなります。

攻撃の準備として収集される漏えい情報

攻撃者はこのような攻撃をするにあたって、情報収集を行っています。情報の収集源はSaaSに誤ってアップロードされた公開設定の情報です。

Google ドライブ で公開設定されていた企業のIT管理者になりすまして、全システムをランサムウェアに感染させたという事例もあります。

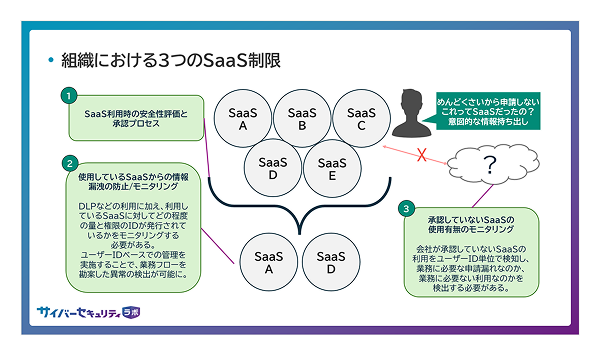

SaaS利用の制限

このような攻撃を防ぐためには、三つのステップが重要です。

- SaaS利用時の承認:SaaSを導入する際に、数多あるサービスの中から何を選ぶかを正しく選定する。

- 使用しているSaaSからの情報漏洩の防止/モニタリング:承認されたサービスであっても想定された方法で正しく使われているか、モニタリングを実施する。

- 承認していないSaaSの使用有無のモニタリング:ユーザーID単位で検知し、業務に必要な申請漏れなのか、業務に必要ない利用なのかを検出する。

AIを活用した攻撃やLoTLをいかにして防ぐか

では、これらの攻撃から身を守るにはどうすれば良いのでしょうか。

結論、ガバナンスの土台を作った上でのセキュリティ対策が重要です。

ガバナンスの強化

- SaaSの管理:企業が利用するSaaSを適切に管理し、不要なサービスの利用を制限する。

- ログの収集と分析:企業内のIT資産とユーザーの行動をIDレベルで追跡し、ログを収集・分析することで、異常な活動を早期に発見する。

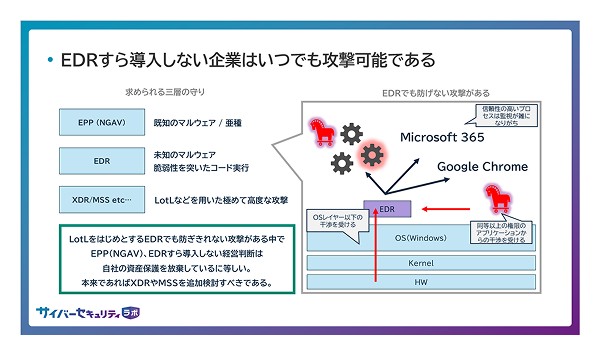

多層防御の導入

既知のマルウェア、未知のマルウェア、さらなる高度な脅威に対しての防御がそれぞれ必要です。

- EPP/NGAV:既知のマルウェアや脅威に対して、エンドポイント保護プラットフォーム (EPP) や次世代アンチウイルス(NGAV)を利用して防御する。

- EDR:未知のマルウェアや高度な脅威に対して、エンドポイントでの挙動を監視し、異常な活動を検知するエンドポイント検出・対応 (EDR) を導入する。

- XDR/MSS:LotLや高度な脅威に対して、EDRで検知できない攻撃を検出するために、拡張検出・対応 (XDR)やマネージドセキュリティサービス(MSS)を利用する。

おわりに

いかがでしたでしょうか。

ご紹介した内容はWebセミナーの一部となっておりますので、全体を確認したい方はぜひアーカイブ配信をご確認ください。

サイバーラボセキュリティラボを運営するUSEN ICT Solutionsでは、今回のテーマであるEDRサービスを提供しています。

具体的なサービス内容が気になる方は以下のページをご覧ください。

執筆者