IPA 情報セキュリティ10大脅威 2025の結果を踏まえた今後の展望

1.はじめに

2025年1月30日に、IPA(独立行政法人 情報処理推進機構)から「情報セキュリティ10大脅威 2025」が公開されました。情報セキュリティ10大脅威とは、社会的影響の大きい情報セキュリティ事案を基に選出された脅威候補のことであり、前年の潮流を踏まえて毎年更新されます。

本記事では、先日公開された「情報セキュリティ10大脅威 2025」の中から特筆すべき点を取り上げ、今後のサイバーセキュリティ事情の展望をお話しできればと思います。

2.2025年の脅威に関する特筆すべきポイント

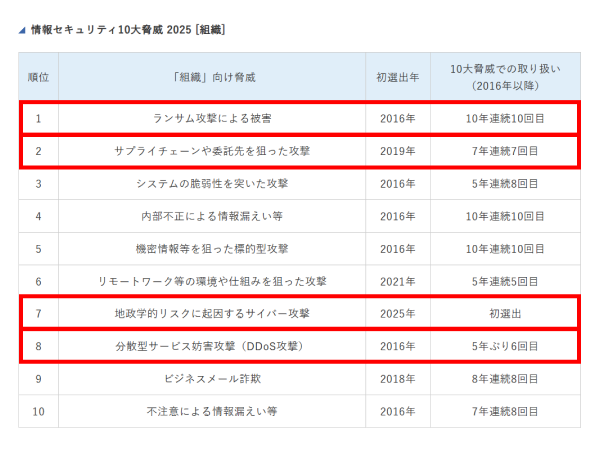

まず、2025年の10大脅威(組織編)は以下のようになっています。

筆者が注目した今年の脅威を赤枠で囲みました。これから、それぞれの脅威について順に解説していきます。

2-1 ランサム攻撃による被害

2016年にIPAが情報セキュリティの脅威として初めて選出して以来、10年連続で10回目のランクインとなります(2021年より5年連続で1位)。

改めて説明すると、ランサムウェアは身代金(=ransom)要求型ウイルスとも呼ばれ、企業の情報資産を窃取した後暗号化し、情報の復号と引き換えに身代金を要求する攻撃です。最近では、暗号化せずに情報を窃取し、その情報を引き換えに身代金支払いを求める「ノーウェアランサム」といった攻撃が2023年に登場してから徐々に増えてきています。

攻撃もより巧妙になっており、一度身代金を支払ってしまうと、その後二重、三重、四重と脅迫される多重脅迫型の攻撃も増えています。2025年現在では、株式会社KADOKAWAへのランサムウェア攻撃が記憶に新しいのではないでしょうか。

2024年には、アメリカにおいて、UnitedHealth Groupの子会社Change Healthcareというヘルスケアテクノロジー団体がランサムウェアの被害に遭い、同社のサービスを用いて処方箋の支払い等を行っていた数万の薬局や薬局利用者に影響が出ました。さらに、この攻撃により、同社のシステムに保存されていた個人情報が漏洩し、1億件以上もの個人データが流出したとの発表がありました。直接攻撃を受ける企業のみならず、そこから波及する被害の大きさが如実に表れています。

2024年はRaaS(Ransomware as a Service)と呼ばれる、ランサムウェア攻撃をサービスとして提供する事例が増加した年でもありました。このようなランサムウェア攻撃はすでにビジネス化しており、費用を払うことで、ランサムウェアの攻撃を行うツールキットを素人でも購入することができるようになりました。以下は世界中のハッカーが集まる掲示板、“ハッキングフォーラム”に投稿されていたRaaSの広告記事です。

2025年もランサムウェアによる攻撃は引き続き増加すると考えられます。前述の通り、ITの専門家でなくても攻撃を行うことが可能となっているため、様々な目的で多くの人々が攻撃を仕掛けることが予想されます。ターゲットも企業だけでなく、政府、教育機関、医療機関など多岐にわたるでしょう。さらに、BYOD(Bring Your Own Device)を推奨している企業では、PC端末のみならず、スマートフォンやタブレットを介したランサムウェア攻撃が増加する可能性があるため、適切な端末管理を含めた防御策が必要です。

2-2 サプライチェーン攻撃による被害

原料調達、製造、在庫管理、物流、販売などを通じて、消費者の手元に届くまでの一連の流れはサプライチェーン(Supply Chain)と呼ばれており、このサプライチェーンを対象とする攻撃が増加しています。

特筆すべきは、ターゲットを決めて攻撃を行う「標的型攻撃」ではなく、無作為にサイバーセキュリティが脆弱な企業を見つけて攻撃を仕掛ける「ランダム攻撃」です。攻撃者はインターネット上の公開情報を利用するOSINT(Open Source Intelligence)やポートスキャンなどを行い、脆弱な企業の情報を収集します。

特に日本においては、中小企業に多重階層的なセキュリティ対策が施されていないことが多く、攻撃者による何らかの調査手法が成功する可能性があります。

脆弱だと見抜かれた企業は、前項で取り上げたランサムウェアやフィッシングメールなどの攻撃被害に遭うことになります。

2025年以降は、AIクローラーなどのAI技術の進歩により、Webコード解析のスピードが増加すると予想されます。これまでは時間をかけてプログラムコードの解析が行われていましたが、今後は同量のリソースが不要になり、攻撃数や攻撃範囲の拡大が予想されます。

特に脆弱性を補うパッチが公開される前に、その脆弱性を利用する「ゼロデイ攻撃」の規模が拡大し、中小企業もそのような攻撃の対象として狙われやすくなることが想定されます。「中小企業だから狙われない」という話はもはや通用しないと考えなければいけません。

LOFYGANG のようなハッカー集団の中には、ソフトウェアのサプライチェーンに悪意のあるプログラムを仕込み、クレジットカード情報やその他の機密情報をサプライチェーン全体で窃取できるバックドアを埋め込む事例が確認されています。今後も、攻撃者が巧妙な手法を駆使してサプライチェーンの脆弱性を狙う傾向はますます深刻化すると考えられるため、サプライチェーン全体のセキュリティ対策の見直しが急務になっています。

(参考: The Hacker News - LofyGang Distributed ~200 Malicious NPM Packages to Steal Credit Card Data)

2-3 地政学的リスクに起因するサイバー攻撃

こちらは昨年までには一度もランクインされておらず、2025年になって初めて公開された脅威です。特に政治的や軍事的な緊張の高まりに伴い、情報通信技術を用いた攻防戦が激化することが過去の事例からもわかります。

実際にロシアがウクライナに侵攻を行った2022年には、WhisperGate と HermeticWiper に端を発した様々な破壊的ウイルスがウクライナで発見されました。また、2022年9月には、日本に対しても新ロシア系集団によるDDoS攻撃が確認されています。(参考: 情報セキュリティ白書 2022)

この事象からも、地政学はサイバー攻撃の脅威と密接に絡んでいる要素であることが分かります。今後2025年以降、以下の要因がサイバー攻撃の脅威と絡んでくると考えられます。

台湾有事の可能性

中国が台湾に対して軍事的圧力を強めている中で、台湾有事が現実のものとなる可能性は高まっています。アメリカと同盟国である日本も多かれ少なかれ巻き込まれる可能性が高く、そうなれば日本のインフラやサプライチェーンをターゲットとする攻撃や情報戦などがより激化すると考えられます。

アメリカ新大統領の復権

米中間の対立はさらに激化する可能性があり、これがサイバー攻撃の増加に繋がることが予想されます。特に、中国からのサイバー攻撃は、アメリカとその同盟国をターゲットにして、経済的・政治的な影響を与えようとする動きが強まる可能性があります。

参院選を控えた選挙における情報操作

周辺国が、日本の政治に対して影響を与えようとする可能性があります。特に2025年は夏に参議院選挙を控えており、国内政治の不安定化を目的とした偽情報の拡散や、SNSを利用した世論操作が懸念されます。

2-4 分散型サービス妨害攻撃(DDoS攻撃)

2025年は、5年ぶりにDDoS攻撃が10大脅威の中にランクインしています。DDoS(Distributed Denial of Service)攻撃は、ボットネット等を利用して攻撃対象のWebサーバーに大量のパケットを一斉送信し、サーバーに負荷をかけ、Webサービスを停止に追い込む攻撃です。(参考: 情報セキュリティ10大脅威 2020)

この攻撃自体は新しいものではなく、前項目にもある通り、2022年には新ロシア集団によるDDoS攻撃を日本も経験しており、直近では2024年末にJALや三菱UFL銀行等を襲ったDDoS攻撃が有名です。

サイバー攻撃の増加とデジタル化の推進に伴い、DDoS攻撃対策サービス(サービスの停止や性能低下を防ぐために使用されるサービス)の市場が拡大しています。AIを活用した自動的な攻撃の俊敏な検知やゼロトラストモデル等を用いた強固な基盤を構築することで、DDoS攻撃に対する対策が進化してきました。

しかし同時にDDoS攻撃自体も進化・巧妙化しており、これは2025年以降も継続すると考えられます。主にDDoS攻撃に関するポイントは以下の2つです。

DDoS攻撃手法の進化

DDoS攻撃は、使用するボットネットが攻撃元のIPアドレスを如何に豊富に含むかが重要なポイントでした。しかし最近では攻撃元のIPアドレス数だけでなく、様々なパケットやプロトコル情報を保持したボットネットが多く含まれるようになりました。単純なhttpポートだけを狙った攻撃ではないため、対策も一筋縄ではいかず、多層的な防御策が取れていない企業へのDDoS攻撃被害が2025年以降も増えていくと想定されます。

DDoS攻撃サービスのビジネス化

ランサムウェアの事例と似ていますが、最近ではDDoS攻撃もアンダーグラウンドビジネスと化しており、お金を払うことで攻撃ツールを入手したり、攻撃自体を委託することが可能になっています。2024年には、日本国内の中学生が「IPストレッサー」という海外のサービスサイトを利用してDDoS攻撃を仕掛けたとして書類送検された事例がありました。DDoS攻撃を行うための技術的ハードルは圧倒的に低くなっています。政治的理由、経済的要因、報復、興味本位など様々な動機が考えられますが、いずれにしても今後はより一層DDoS攻撃のリスクが増していくと考えられます。

3.2025年以降の対策の肝

AIツールの進化によって攻撃が高度化するというネガティブな話を既にしてしまいましたが、同時にAIツールの進化とともに、攻撃者だけでなく、防御側にも有効な手段を提供するようになると筆者は考えます。AIの精度向上に伴い、防御者はAIを活用して、これまでにないスピードと精度でランサムウェア攻撃を検出、軽減、防止することができるという時代に、2025年はなるのではと考えます。

しかし、AI機能が進化しても、これらの脅威に対抗するには技術だけでは不十分だと考えます。

企業はまず、堅牢なセキュリティガバナンスプラクティスを導入する必要があります。効果的なサイバーセキュリティフレームワークを導入し、セキュリティポリシーの設定や運用、定期的なリスク評価、内部(外部)監査等の一連の対応フローを適切に実行します。セキュリティツールの導入は前提としながらも、優れたツールを導入したとしても、有事の際の初動対応や恒久対策、対外公表などにおいて、マネジメント層を巻き込んだ運用を行わなければ効果は限られてしまいます。

2025年のサイバーセキュリティ対策は、強力なセキュリティツールの導入と、サイバーセキュリティガバナンスフレームワークと組み合わせた高度なセキュリティ対策にかかっています。

サイバーセキュリティ時代において、何から手を付けて良いかわからない、予算は限られているができることを知りたい等、どのようなことでも構いませんので、何かご質問事項がありましたら、USEN ICT Solutionsまでお気軽にご連絡ください。

今後サイバーセキュリティフレームワークの導入をテーマとして、「何をしたらよいか」が明確にわかる記事の投稿も行っていきますので、そちらも是非参考にしてみてください。

執筆者