中小企業版セキュリティ体制のレシピ

はじめに

サイバーセキュリティ対策を実施するに当たり、技術的な側面もさることながら、体制面の対応も重要になる。大企業であれば尚更重要であることは想像できるが、実は中小企業でのセキュリティ体制構築は極めて重要な意味を持つ。今回は、サイバーセキュリティ対策を必要とする企業が、そのサイズを問わず、どんな機能が必要で、ざっくりとどんな業務をする必要があるのか、どんな業務は内製/外注すべきかについて記載する。

専任CISOを設置すべき理由

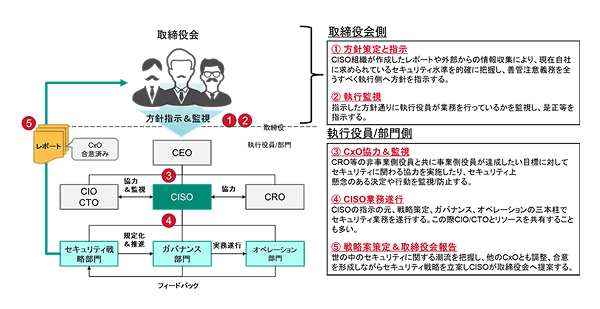

ある程度成熟した組織であれば、まず考えるべきはコーポレート・ガバナンスから逆算したセキュリティ統括の体制である。図に示す通り、取締役会が決定した方針を執行役員が執行するが、この際Chief Information Security Officer(CISO)つまり最高情報セキュリティ責任者を専任で設置していない企業が多く見受けられる。個人的には、あり得ないとしか言いようのない体制であるが、多くの日本企業が未だ専任のCISOを設置できていない。専任のCISOを置かない最大のデメリットは、積極的にIT導入を加速させたいChief Technology Officer(CTO)、Chief Information Officer(CIO)や、データ活用をしたいChief Data Officer(CDO)が希望するIT投資に対して、独立した立場でセキュリティの観点から待ったをかける機能が欠落している点である。他の役員が兼務でCISOを務める場合にも同じような状況が生まれる。本来CISOとは「うるさ型」、「御意見番」として、つまりブレーキとして機能して然るべきなのである。一方で、時代の流れの中でテクノロジーが発達し、セキュリティがイノベーションを大きく阻害するものではなくなってきた現状もある。つまり、CISOには他の役員が達成したいと思っている目的に対して、テクノロジーを駆使し、イノベーションを極力阻害せずに会社を守るためのリスクヘッジをするマインドセットが求められるということである。

CISO管掌に求められる機能

次にCISO管掌の組織が具体的にどのような機能を持っているべきかについて記す。大きく分けて、「戦略」「ガバナンス」「オペレーション」の三段階で業務を行うこととなるのが一般的である。

戦略

戦略機能とは、会社を守るためにどのような戦略を持ってすればよいかを考える機能である。

セキュリティの世界は御存知の通り日進月歩であるため、攻撃/防御技術の推移、国内外のインシデント情報、標準/規定の改定など、意外にも日々の情報収集の量は膨大になりがちである。それゆえに情報のソース選定が重要で明らかに特定の製品の販売促進のために作られた記事などは誤った理解を招き、投資判断を鈍らせる可能性があるため注意が必要である。なるべく着色のないソースを選定し、技術的読解力が乏しい場合には、信頼できる人物が書いた所見を参考にすべきである。まずはこのソース選定から始めるのが良い。

日々収集する情報を分析し、最新の攻撃手法や攻撃のトレンドに合わせた対策を自社が取れるように、現状とのFit & Gapを常に意識することが次のミッションである。収集した情報の中には国際カンファレンスで発表された研究者が発見した新たな攻撃手法もあれば、実際に同業他社が被害にあった、最新ではないが流行りの攻撃手法の情報もあるだろう。前者の情報に踊らされ、それに対応する最新の防御技術を急いで導入するか、同業他社が被害にあった手法に対して自社が今現在どれほどの耐性があるかを確かめるか、どちらが合理的な経営判断であるかは明白である。まず優先すべきは後者の、より自社に対して影響度の高い情報への対応である。定常的な業務としての目線は、常に足元に集中すべきであるというのが私の持論である。

一方で広い視野も必要になってくる。中長期的とかそういった言葉ではなく、あくまで広い視野という言葉を使っているのには理由がある。先程記載した通り、研究者が論文発表などで公開する攻撃技術が一般企業にまで降り掛かってくる確率は極めて低い。それこそ現代のサイバー攻撃のボリュームゾーンといえば、5~10年前に見出された手法である。理由は単純で、攻撃者も攻撃の安定性を意識するからであり、実績のある手法をベースに改良を加えるというのがコストパフォーマンスがよいからである。だからこそ必要なのは広い視野で、ある意味で定型化されている攻撃手法に対して、網羅的かつ効率的に対策がとれる方法を模索すべきであるということである。先程の足元を固める活動とは別に、根本的改良に向けた発想が求められる。

しかし、ここまで書いたことを、まともに完遂できるのであればそれはもう立派なセキュリティの専門家ということになる。実際には、最新の情報の収集や、広い視野を養うために、外部のイベントに参加したり、専門書や専門的な情報が集まるWebサイト、懇意にしているセキュリティ会社などから情報を収集するのが主な業務となるだろう。こうした情報をインプットとして次に会社がすべき行動をアウトプットするのが戦略機能である。勿論、アウトプットは他のCXOとも共有され、協議される。仮にここでは、「ランサムウェアによる脅威がますます増加しており、欧米では法規制が強化され身代金支払いによる解決は見込めない。EDRやネットワークセグメントでの対応はある程度実施済みであるが、バックアップの取得頻度と取得内容(U-PlaneのみならずC-Planeも)、保管場所については強化が必要である」という戦略を建てたと仮定する。

ガバナンス

次にガバナンス機能について。ガバナンス機能とは戦略機能がアウトプットした戦略や方向性を社内の規定や手順書などに落とし込み推進する機能である。そもそもセキュリティに関する規定そのものが整備されていないという企業もまだまだ散見されるが、これは論外である。次号で詳しく取り扱うが、セキュリティとはガバナンスの土台があってこそ成り立っているものであり、攻撃者はほんの少しの歪みを狙って、大きくその穴を広げるのである。新たな戦略や方向性に対して、それらを実現するための具体的な方法や、それらを実施する際の根拠となる規定の改定などが業務内容となる。

例えば前述の仮定の戦略を例に取れば、「バックアップに関する規定は存在するが、頻度、内容、保管場所ともにランサムウェアを想定したものになっていない。頻度を上げ、内容を拡張し、保管場所を外部にするために規定を改定した場合の現場への影響をCTO、CIO、CDO管掌と協議したうえで現場にも声を聞いて改定案を最終化しよう。」と言った具合である。この際、ある程度の製品選定なども業務の範疇に含まれる。

オペレーション

オペレーション機能とは、ガバナンス機能が検討の後に改定した規定や、新たに作成された手順書などをもとに、現場に実装を行う機能を指す。CTO、CIO、CDO管掌などと連携しながら、ガバナンス機能への改善案の逆流も想定される。この際重要なのは、あくまでオペレーション部門は現場の味方であり、イノベーションを阻害しに来たわけではなく、迫りくるサイバー攻撃に対して、必要な機能の実装をしに来たことを理解してもらうことである。また、インプリのみではなく、定常的な業務として代表的なものは監視業務でありSecurity Operation Center(SOC)の運用なども範疇に入る。

もっぱら専属のSOCを内製している企業は極稀であるため、外部のSOC業者との取次などが主な業務となる。また、C/P-SIRT機能(自社環境や自社製品に発見された脆弱性への対応)やインシデントレスポンス機能もこのオペレーション機能として内包されることが多い。

ここまでで挙げた機能は、セキュリティ業務全体のごく一部であり、この他にも認証取得/維持などのサブチームをオペレーション機能の中で持つこととなるが、キリが無くなるため大まかな機能別のセグメントを理解してもらうための説明に留める。

中小企業での実現方法

ここまで読み進めていただいた読者の皆さんの中で、中小企業に属されている方は、少々冷めた目でモニターに向かっていたかもしれない。前述の体制はある程度の規模の会社を想定しているからである。なぜそのような前提を置いたかといえば、本来セキュリティとは経理や法務と同じくらい必須の機能であり、中小企業だからといってやらなくて良いものではないと思っているからである。したがって、まずはあるべき姿を示したうえで、「そうは言っても」という話を書くこととする。実際のところ中小企業に限らず大企業であっても、いわゆるセキュリティ人材を確保することには大変苦労をしている。だからこそ、一人情シスなどという絶望的な状況に陥っている会社が存在しているのだと思う。そこで、前述したセキュリティ体制の各機能を、少人数で効率的に実施するためのTIPSを示したい。

CISOの設置

まずは何と言ってもCISOの設置である。IT系ベンチャー企業であっても、セキュリティ系の企業でもない限りはCISOをやれるような人物を初期の段階から引き入れているのは珍しいといえる。だからこそ、本来のコーポレート・ガバナンスの観点からは“かけ離れる”が、CXOには常に一人二役を意識してもらう他ない。つまり、自分がしたいことに対して、「もし自分がCISOだったら」という視点でツッコミを入れるということである。もしくは、CXOの中で最も保守的な考えの人にCISOを兼務してもらうことが有用である。

ただしこの際、そもそも判断に必要な知識が備わっていないことには何も始まらないため、まずは自社のIT環境がどのような構成になっているのか、セキュリティ対策はどのように施されているのかを把握し、そのうえで経営層向けのセキュリティイベントへの参加や書籍、Webサイトの購読をおすすめする。できれば、体系的にセキュリティに関する基礎知識を発信しているものと、最新の動向を発信しているものに分けてインプットすることが望ましい。要するに現代のCXOがセキュリティに興味がないというのは、あり得ないということである。

「基礎中の基礎=ガバナンス」をいかに守り抜くか

そのうえで、重要なのは「無理をしない/完璧を求めない」ということである。セキュリティとは我々玄人でも際限ない世界である。コストを数百億単位でかけられるような企業でも、「これで十分か」と常に疑心暗鬼になる。だからこそ資金も人材も限られている中小企業においては、「基礎中の基礎」をいかに守り抜くかと言うのが至上命題なのである。中小企業において絶対に落とせない基礎の基礎とは、つまるところガバナンスなのである。

例えば、ウイルス対策をするためにどの製品が良いかという課題を検討する場合、そんなことよりも、自社が管理していてウイルス感染の可能性がある端末はどこに何台あるのかということが重要であるということだ。とにかくソリューションを見つけるのに躍起になり、手元がおぼつかなくなる。全台にインストールする必要はあるか?台数を減らすように業務改善できないかなどを突き詰めれば、1台に対してかけられるコストが上昇する。次号では、基礎中の基礎であるガバナンスについて扱う予定なので、ぜひ詳細はそちらを参照されたい。

ざっくり書けば「エンドポイント端末の保護」「メールフィルター」「内部犯行制御」「ログの取得/管理」「SaaS管理」「アクセス制御/認証」などが挙げられる。限られたリソースを限られた課題に集中させることで、最低限ある程度の攻撃への耐性を身につけられる戦略を練ることを経営層は求められるだろう。最悪、ベンダーロックインの製品選定という作業になったとしても構わない。

情シス担当を一人にしない

CISOの代替を他のCXOの意識改革で切り抜けたとして、次にガバナンス機能とオペレーション機能が課題となるが、最も避けなければならないのが、いわゆる一人情シスという状態である。よく聞く言葉ではあるが、最悪の状態であると言える。解決策は、とにかく兼務でも良いので情シス担当を一人にしないこと。これしかないのである。それが前述したような意識改革後のCXOでもよい。

最後に一人情シス環境で起こった恐ろしい事例を記す。

社員数30名の中小企業で一人情シスをしていたA氏は、様々なベンチャーを渡り歩くIT管理ができる人物であった。当該企業はいわゆる営業系の企業で、体育会系の体質であり、A氏以外の社員は役員も含めてITに一切の関心がない。勤怠管理も今時珍しいタイムカードを採用している(電子化しないのには別の理由もありそうであるが)。そんな中、ある従業員が顧客との間で、いわゆるキックバックを受け取っていることを匂わせるメールをA氏が発見し、上司に報告した。この上司は不正をした従業員の大学時代の先輩であり、「きつく指導する」と言い、実際に“きつく”指導が行われた。不正をした従業員はメールが発覚の原因であることを知り、不正を発見して報告したのがA氏であることも突き止めた。その結果、不正をした従業員は他の従業員と結託し、A氏に対して執拗ないじめを行うようになる。これを人事担当役員に相談したA氏だったが、会社は取り合わず、A氏は会社で孤立しいつしか会社に対して恨みの感情を抱くようになった。そしてある日、A氏は退職を決意する。A氏は退職代行を使って退職した。代行業者は会社とA氏との一切のやり取りを拒絶したため、A氏の退職後、会社のITシステムはいわゆるゾンビ状態となった。誰も管理者ID/PWがわからないが、とりあえずシステムは動いている状態である。数週間後、システムが再起動したが、誰もパスワードがわからないため、サーバーを立ち上げられず、メール、チャットツール、通話ツールなどがブラック・アウトした。この状況は1ヶ月以上続き、なんとか新システムを導入したが、過去の顧客情報などはすべて喪失した。更に数カ月後、既存顧客の離脱が出始めた。A氏は会社の情報をすべて持ち出して競合企業に転職していたのである。当然不正競争防止法に抵触するはずであるが、会社として秘密管理を怠っていたために、営業秘密として認定は難しいというのが顧問弁護士の見方であったという。同社の売上は激減し、経営陣の中で内輪もめの後に離散した。

この事例が示す通り、一人情シスとはつまるところ、その人物一人に会社を託しているようなものなのである。それほどまでに現代の企業はITに依存しているということを認識しなければならない。

執筆者