セキュリティとガバナンスの関係性

セキュリティとはガバナンスあってこそのものである。そんな当たり前のことが、何故か新鮮さを感じさせる時代となってしまった。昨今のサイバー攻撃に起因するインシデントをもとに、色々と解説を行う論客やメーカー、ベンダーなどを見ていると、ガバナンスを置き去りに、補って言えば「大前提として省略」した議論が嫌と言うほど目に付く。高価で高機能なセキュリティ製品の販売促進も結構なのだが、我々は今一度原点に立ち戻ることを求められている。

セキュリティ担当者や経営者の皆さんにお聞きしたい。購入したその製品、契約したコンサルに皆さんが求めることは、いか程に具体性があったか。中小企業であれば「補助金が出るから」、大企業であれば「ざっくりゼロトラストを導入したい」「セキュリティ基準を作ってほしい」という理由でセキュリティ費用を捻出し、外部に丸投げとなっていないだろうか。

本記事では、セキュリティに関する理解を促進する今後の連載を前に、そもそもセキュリティに資金を投入する前に、ガバナンスを強化することで、より安価に情報漏えいやサイバー攻撃の足がかりになる弱点を克服することができ、それをやってこそセキュリティ投資が最大化されるということを解説する。

ガバナンスの不備を起因とするサイバー攻撃が多発

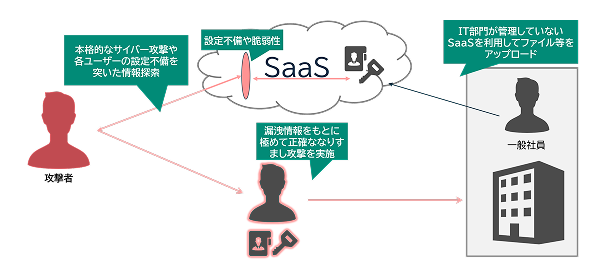

昨今のサイバー攻撃の動向については以前の記事で記したとおりであるが、特に顕著なのがクラウド環境、特にSaaS上の情報漏えいを起因としたサイバー攻撃である。サイバー攻撃者の行動意欲は、間違いなく金である。ビジネス化に拍車が掛かるサイバー空間においてSaaSを標的とするのはある程度必然と言える。とはいえ、相当に手練れなサイバー攻撃者でもない限り、大手IT企業が守りを固めるSaaSを完全に手中に収めることは難しい。そこで、サイバー攻撃者が目をつけているのが「設定の不備」と「脆弱な管理体制のSaaS」である。

例えば大手IT企業が運営するSaaS上に公開設定になっている資産はいとも簡単に探索することができる。それこそ Google などの一般的な検索エンジンでも探索可能なのである。Google で「site:s3.amazonaws.com ext:csv intext:〇〇」で検索すれば AWS 上に公開設定になっているCSVファイルの中で「〇〇」というキーワードが含まれるファイルを一覧できる。どのようなワードで検索するかは皆さんの倫理観に委ねるとするが、これだけでも相当な情報が手に入ることがわかる。無論検索結果を閲覧などする場合にはすべて自己責任で行ってほしい。

要するに2つのことが言いたいわけだ。1つは「攻撃者は AWS に不正侵入するまでもなく、特殊なツールを使うまでもなく皆さんが公開設定にしてしまっている会社の個人情報や重要情報を AWS 上から収集できる」ということだ。2つ目は、皆さんがひとたび公開設定を間違ってしまえば、たちまち検索エンジンのクローラーがやってきて、そのファイルはインデックスされ、キャッシュとして残るということである。よくニュースになる「1年の間公開設定となっていたが、不正なアクセスは確認されていない」というのが、いかに滑稽かがわかるだろう。こうして取得された情報の中には認証情報やAPIキー、個人情報などかなり機微なものが含まれる。攻撃者はこのような情報を駆使して、考えられないくらい精度の高い攻撃を個社に対して実施するのである。そもそもSaaSからの情報漏えいだけでも十分なインシデントであるが、いかほどの認知率があるかなど知る由もない。

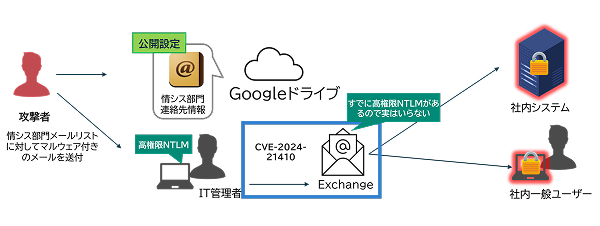

Google ドライブ の誤設定が招いたランサムウェア被害

以下に示すのはその典型的な例である。この企業は Google ドライブ で情報システム部門の情報を管理していたが、なんと管理者達の連絡先情報が誤設定で公開設定となっていた。これを発見した攻撃者は、これらの情報をもとに完全に当該企業の管理者になりすまして社員や他のIT管理者になりすましメールを送付し、見事全システムをランサムウェアに感染させた。当該企業はそれなりのセキュリティ対策を実施していたがなす術なく陥落した。この攻撃を見て、皆さんは何を強化すべきだと感じるか。この事例は明らかにガバナンスで防ぐべき攻撃なのである。SaaS上のファイル管理を徹底していればそもそも攻撃者の目に止まることすらなかっただろう。いざ入られたときの対策が重要であるというのは全く持って正論であるが、そのために何億円も投資する前に、「SaaSの公開設定には気をつけよう」と周知徹底するという0円でできる対策も存在することを忘れてはならない。

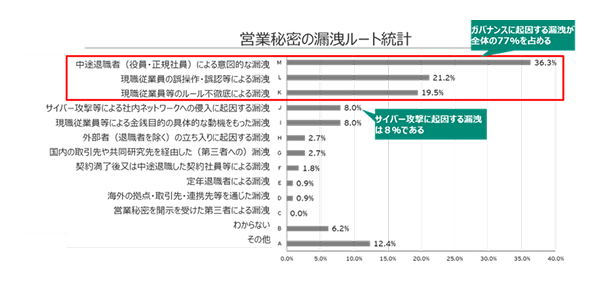

営業秘密漏えいの77%はガバナンスが起因

そしてこの私の話が大きく現実から逸脱していないことをデータを持って示すのであれば、企業の重要情報の呼称である営業秘密(不正競争防止法)の漏えいルートに関する統計情報が役に立つだろう。全体の77%を占めるのは「中途退職者による持ち出し」「誤操作・誤認」「ルール不徹底」という完全にガバナンスに起因するものなのである。次いで4位にようやく出現するのが「サイバー攻撃」である。その割合はわずか8%である。この統計だけを見ても、「本当に日本企業にセキュリティなど必要なのか」と思わされる。当該の統計データだけをもとにあえて語るのであれば、皆さんはわずか8%のリスクヘッジのためにセキュリティ投資を迫られているということになり、遥かに少ない額で対応ができるガバナンス対応で77%の漏えいを防ぐことができるのである。

SHIFT LEFTが示すガバナンスとセキュリティの関係性と正しい理解

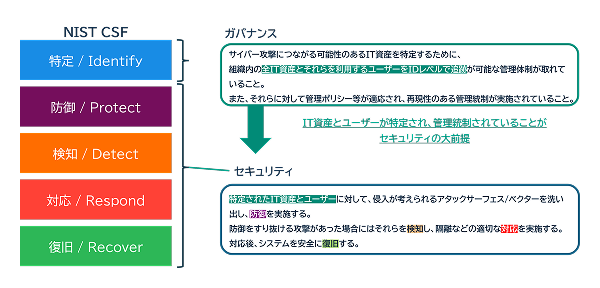

では、本当にガバナンスだけで良いのかという疑問にお答えしよう。答えは絶対的にNoである。まずは世界で巻き起こっているSHIFT LEFTというトレンドについて理解することが重要である。SHIFT LEFTとは今後本連載でも取り扱うNIST(National Institute of Standards and Technology)が発行するCSF(Cyber Security Framework)の「特定、防御、検知、対応、復旧」の5段階を左から右に並べたときに、その左側に位置するガバナンスに力点を置き直すべきであるという論調である(右側はセキュリティ)。この論調は、リッチなサイバーセキュリティ対策を急ぐあまり、ガバナンスがおざなりになって、結果として総合的な防御力は低下しているという見立てに基づくものである。そして、これは個人的にはかなり極論であり長続きはしない論調だとは思っているが、究極のSHIFT LEFTというのはCSFの「特定」よりも更に左側にある「開発/管理」であるとしている。

つまり、根源的には「ソフトウェアやハードウェアの設計開発の段階で脆弱性のない強固な製品となっていれば、購買した後にカスタマーが資金を投じて追加のセキュリティ対策をする必要など無いはずである」という論調であるといえる。この論調にはかなり無理があると思うが、もし読者の中にSIerなどソフトウェアやハードウェアを作る立場にある人がいれば、SP800-218 SSDF(Secure System Development Framework)を読んでみてほしい。我が国でもソフトウェア版PL法の議論が再燃しており、これからデベロッパーに求められる責任はますます大きくなることが予想される。

CSFにおけるセキュリティとガバナンスの関係性

話を戻して、CSFにおけるセキュリティとガバナンスの関係性は以下のようになっている。

「特定」のフェーズがまさにガバナンスで、「全IT資産とそれらを利用するユーザーをIDレベルで追跡できること」が要件として定義されている。この「IDレベルで追跡」というのが極めて重要なポイントであるため覚えておいてほしい。このような執拗とも言えるガバナンスがあって「防御」では「特定フェーズで把握した資産に対して、現時点で見えている弱点に対して防御を実施」し「検知」では「防御フェーズで施した対策が破られた場合に、侵害されたことをいかにはやく検知するか」、「対応」では「検知した脅威に対していかに対応するか(封じ込め等)」、最後の復旧では「対応した後に被害からいかに復旧するか」を描いているのである。このあたりの詳細は後の連載で深く掘っていくこととする。

つまるところ、ガバナンスなくしてセキュリティにいかに投資しようとも、抜け漏れが多発して完成度が低くなるということを言っているのである。

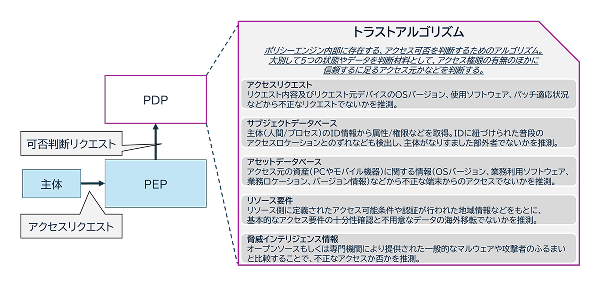

ゼロトラストはガバナンスとセキュリティの総合戦

その最たる例がゼロトラストである。ゼロトラストの基礎理論の説明はかなり長くなるので簡単に済ませるが、要するに操作者と被操作者の間にポリシーを強制する関所であるPEP(Policy Enforcement Point)を設置しポリシーに従って判断をするPDP(Policy Decision Point)内にあるTA(Trust Algorithm)で判断を行うというものである。

例えば普段日本時間の9時~17時で勤務している従業員のアカウントに、深夜3時に外国からアクセスがあったとする。その際、IDもパスワードも合っているし多要素認証も問題なかったとしよう。従来のセキュリティであればアクセスを許可するかしないかの二択であり、仮に許可した後に当該ユーザーがどのような行動をするかまでは追跡しない。ゼロトラストの場合はTAが「認証に問題はないがアクセス地域に不審さがある」と判断し、持ち点を減らすのである。ここで言う持ち点とは、本来もっと複雑であるが、例えば信頼レベルの満点が10点だとすれば、このユーザーは少々怪しいのでログイン時点で7点に減らして置くという具合である。ログイン後のシステムはこの持ち点を参考にしながら更にTAによる審査を受ける。当該ユーザーが経営情報にアクセスしようとした場合には「経営情報には10点満点でないとアクセスできない」というようなポリシーを設定しておけば、怪しいユーザーからのアクセスは防ぐことができるわけだ。これらをもっと複雑にしてネットワークまで制御してしまおうというのが現代のゼロトラストである。

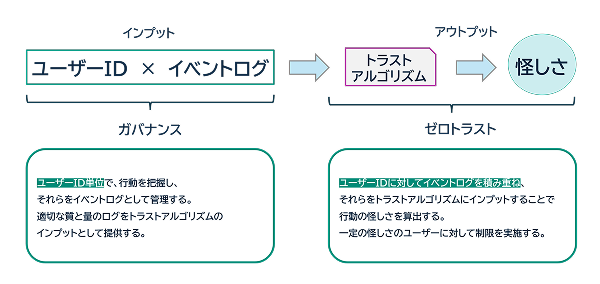

これだけ聞けば「ゼロトラストを入れれば防御力が上がる」と思われるだろうがそんな簡単な話ではないのである。ポイントはTAがアルゴリズムであるという点で、当然アルゴリズムというのは単なる関数に過ぎない。つまりTAがログインからログアウトまでユーザーをIDレベルで追跡して評価をし続けるからこそゼロトラストは動作するのである。

さて、この「IDレベルで追跡」できるだけのログというのはどこから生まれるのか。当然皆さんが取得するのである。ログの取得はセキュリティに分類されるか。当然ガバナンスの範疇なのである。CSFでいうと「特定」に当たる。良質なログを取得するには、自社のIT資産を完璧に把握して、どこでどのようなログを取るべきかを判断する必要がある。つまるところ、ゼロトラスト製品を購買しただけではまともに動かないということである。

最後に

本記事で皆さんに伝えたかったのは「もっと勉強して根本的にセキュリティを知るべきだ」ということではない。最低限ガバナンスを自社で実施して、自社の環境を理解したうえでセキュリティへの投資を行うべきであるということが言いたいのである。コンサルを使うときも製品選定をするときも「自社の環境に当てはめた場合どうか」という目利きができるようになるべきだというのが私からのメッセージである。そしてガバナンスによる防御力強化は中小企業にこそおすすめしたい。大企業ほど日々高度なサイバー攻撃にさらされないからこそ、ガバナンスで守れる範囲が広いのである。まずはセキュリティ予算を確保するよりも小さくガバナンス強化からしてみてはどうだろうか。

執筆者