SIEMとは?仕組みや機能、メリット、導入のポイントを解説!

サイバー攻撃の巧妙化により、攻撃を検知することが困難になりつつあります。

完全に攻撃を防ぐことが難しくなった現代だからこそ、脅威をより早く検知し、迅速に対処することでセキュリティ被害を広げないというアプローチの重要性が高くなりました。

2022年5月に、総務省の「国民のための情報セキュリティサイト」が全面刷新されましたが、その中でも、外部からの不正アクセスやウイルス感染により組織内部からの情報漏洩等の事故が発生してしまった場合、そのことにいち早く気づき、被害状況や影響範囲の調査などの事後対応を効果的に行うためには、ログ(通信記録)の取得と保管が重要だと示されています。

今回は自社ネットワーク内のログを一定のポリシーの下で一元管理する事で、インシデントにつながる脅威を検知する「SIEM」について、その機能や仕組み、導入のポイントを解説したいと思います。

セキュリティをより強固にしたい情シス担当の方必見です。

SIEM(シーム)とは

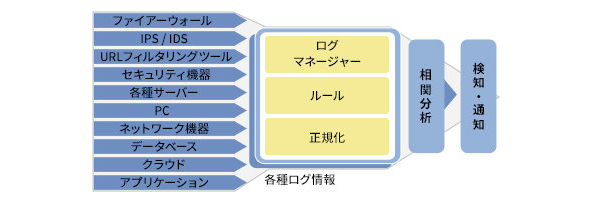

SIEMとは、「Security Information and Event Management(セキュリティ情報イベント管理)」の略称であり、セキュリティやネットワークの機器からログを収集し、イベント管理と組み合わせて相関分析し、予め定義されたポリシーから逸脱したものをセキュリティインシデントにつながる脅威として発見するセキュリティサービスです。長期間に渡ってデータを保管・分析して傾向を見たり、コンプライアンス対応やレポーティング、監査対応などのためにログを保管しておくには、この一元管理システムが重宝します。

※ログ...コンピュータの利用状況やデータ通信などの履歴情報のこと

SIEMの役割や仕組み

SIEMの役割としては、「脅威の早期発見」です。

複数のセキュリティ機器やネットワーク機器からログを自動で収集し、サイバー攻撃やマルウェアの感染などのセキュリティインシデントにつながる脅威を検知(発見)します。

検知後にSOCへアラートを飛ばすことで、迅速な対応が可能になります。

SIEMの監視機器には以下のようなものが挙げられます。

- PCなどのデバイス

- セキュリティ機器(IDS/IPS、プロキシ、ファイヤーウォール、アンチウイルスなど)

- ネットワーク機器(スイッチやルータ、アクセスポイント、モデム、ハブなど)

- サーバ(Webサーバ、メールサーバ、プロキシサーバなど)

- アプリケーション

各機器から収集されたログを統合→分析し、定義したルールから外れたふるまい(行動)を異常として検知することで、潜在的な脅威を検知することができます。

収集されるログ

ログの具体的な例としては次のものが挙げられます。

- ファイアーウォールを通過した通信、または拒否された通信のログ

- 侵入検知システム(IDS)や侵入防止システム(IPS)が監視した通信のログ

- DHCPサーバがパソコンにIPアドレスを割り当てたログ

- ファイルサーバへのアクセスのログ

- ファイルの参照や、編集などの成功や失敗のログ

- 情報システムへのログイン、ログアウトなど認証の成功や失敗のログ

- Webサーバへのアクセスのログ

- Webサーバが利用者から受け取った入力内容のログ

- Webプロキシサーバが中継した通信のログ

- データベースサーバへのアクセスのログ

- アプリケーションが出力する処理結果の正常終了、異常終了などのログ

- パソコンの監査のログ

SIEMが生まれた背景

従来のサイバー攻撃は、現代の攻撃ほど複雑ではありませんでしたので、ある程度セキュリティサービスを導入しておけば、攻撃を未然に防ぐことができました。

しかし、近年における高度化・巧妙化するサイバー攻撃に対しては、その攻撃を未然に防ぐことは困難です。

そのため、侵入されることを前提に、より早く検知し、より早く対応をすることで被害を最小に食い止めるというのもセキュリティ対策における重要なポイントになりました。

セキュリティインシデントにつながる脅威を検知するためには、複数の機器からログを収集し、相関分析する必要があります。これを人力で対応するとなると、ログが読み解ける知識の他、多大な時間と労力を要します。

セキュリティに強いIT人材の不足が叫ばれる昨今、限られた人員で運用する必要があるのが情シス組織の実情です。リソース不足の中、複数のログを自動で収集/分析し、脅威を検知する仕組みの重要性が高まり、SIEMが生まれました。

検知という観点では、EDRにも脅威になりそうなふるまいを検知する機能があります。

EDRとSIEM、どちらか入れておけば大丈夫じゃないか?と思う方もいらっしゃるかもしれませんが、EDRは、エンドポイント上に存在するファイルや実行されるプロセスを全て監視し、怪しい振る舞いを検知しネットワークから隔離するなどの初動対応を行うサービスです。

対してSIEMは、そのエンドポイントが起こしたイベントログ(あるサーバへアクセスして何かを入力して保存した 等)の傾向から異常を検知する事を得意としている為、「怪しい振る舞いを検知する」という点では共通していますが、実際の守備領域は異なりますので、お互いに補完し合う立ち位置になるでしょう。

SIEMの機能とは

ログの収集・統合

各機器のログデータが自動で収集され、一元管理することができます。

本来、ログは各々の機器に保存されるものであり、問題が起きた時には、それぞれの機器のログを確認する必要があるため、調査だけでも膨大な手間がかかります。

ログ自体も機器それぞれでフォーマットが異なることもあり、適切な分析ができないケースもあります。SIEMではログデータの正規化を自動でおこなうことで、データを統合し、相関分析が可能な状態にしてくれます。

万が一、セキュリティインシデントが起こってしまったとしても、それに関わるログが一元管理されているため、原因調査や分析、再発防止策を講じるまでの時間と手間を削減できます。SIEMを介してPDCAを回していくことで、より適切なポリシー設定が実現するでしょう。

脅威の検出

人が発見できなかったインシデントの痕跡や感染しても表面化していなかったマルウェアなど、単一のログだけだと発見できないインシデントを、複数機器のログを相関分析することで検知することができます。

顕在化していない脅威を発見できること、また、リアルタイムで脅威を発見できることは、被害が起こることを未然に防いだり、仮に被害が起こったとしてもその拡大を抑えることにつながります。

SIEMのメリット・デメリットとは

まず、メリットとしては、大きく2つあります。

アンチウイルスソフトなどで防御できない攻撃などに対して、リアルタイムで分析、検知することで、セキュリティインシデントによる被害の発生・拡大を未然に防ぐことができます。

また、複数機器のログを自動で一元管理できるため、セキュリティデータの収集・調査・分析に関わる手間を大幅に削減することが可能です。

人力でおこなうと膨大な時間を要する業務を自動化できる点、人が検知できない脅威を発見できる点は大きなメリットと言えるでしょう。

デメリットも2つあり、一つは複数の機器からログを収集するため、ネットワークトラフィックが増大し、ネットワークへの負荷が高くなることです。自社のネットワークやディスク容量などが、SIEMのログ収集に耐えられる設計にしないといけません。

また、SIEMが収集するのは各機器が持つ加工前のログ全てではなく、分析に必要と思われるログだけになるので、要約されて粒度が荒くなっている場合もあります。より詳しく調査する為に、改めて対象機器それぞれのログを確認する必要が出る場合もあるかもしれません。

導入のポイント

導入前に検討しておくべきこととして3つほど解説します。

検知したあとの対応ができる体制になっているか

SIEMはあくまでも「脅威の検知」を役割としており、その対策まではできません。

脅威を検知した後の対応・対策を講じるために、SOCやCSIRTなどのインシデント対処が行える組織を併設する必要があります。

導入~運用までの体制も重要

SIEM製品にも脅威検知のルールが事前に準備されていますが、あくまでも汎用的なものとなります。本来、多様化するサイバー攻撃に対応した検知ルールのカスタマイズや、システムやネットワークに合わせたログの収集ルールの策定を検討するなど、導入後の運用がキーになる製品です。導入してからも継続的に運用改善を繰り返し、SIEMの機能を最大限活用したいですね。

仕様や料金

SIEM製品の料金形態には、ログデータ量に応じた従量課金型やライセンス課金型などがあり、製品・プランによって様々です。

自社でどのように活用するかで大きく費用が変わるため、事前に収集するであろうログの範囲や必要となる機能などを整理しておきましょう。

また、製品によって取得できるログの形式やログの保管方法が異なっていたり、正規化に対応できるログの種類に制限があったりします。SIEMを導入する際には、集積したいログの種類やログ保管期間、保管方法、そして必要なセキュリティ機能、導入後に運用出来る体制が作れるかを検討してからサービスを探しましょう。

分析・検知についても、機械学習による自動設定機能があったり、設定のサポート(代行)をしてくれるベンダもいたり、各社特色があるため、自社の体制や環境に応じて検討するとよいでしょう。

脅威の侵入に対する最適なセキュリティ体制とは

SIEMがあれば、複数の機器をリアルタイムに相関分析でき、情報漏洩やマルウェア等による脅威の検知を効率的に行う事が出来ます。

PCやモバイルデバイスなどにはEDRを導入し、エンドポイントでの不審なふるまいや脅威の事前検知を実施しつつ、SIEMにログを集めていきます。アラート通知により顕在化された脅威に対しては、SOCが対処・分析を実施し、CSIRTと連携してインシデントへの対応を行うという体制が作れたら理想ですね。

現代のセキュリティにおいて、脅威の侵入を100%防ぐということは困難とされ、脅威に対して、いかに素早く気づき、いかに迅速な対応をとることができるかが、今のセキュリティ対策には求められています。

SIEMは、導入のハードルはやや高いものの、人力では難しい脅威の検知に大きく貢献できるセキュリティ製品です。自社のセキュリティ運用を大幅に効率化できることでしょう。