サイバーセキュリティとは?をわかりやすく解説【要約つき】言葉の意味や種類、対策すべきサイバー攻撃を手軽に学ぼう

サイバーセキュリティは、デジタル空間に存在するデータや個人情報といった資産を守るために非常に重要な取り組みです。企業や個人のさまざまな活動がデジタル空間に接続されて行われている現在、その重要度は日ごとに増しています。しかし、サイバーセキュリティが具体的に何を意味し、どのように機能するのか、そしてどのようにそれを活用すべきなのかを理解するのは難しく感じるかもしれません。

この記事では、サイバーセキュリティの基本的な意味から、具体的な種類、そして実際のサイバー攻撃事例など、「知っておきたい基本情報」をできるだけ簡単な言葉で解説します。また、しっかりと記事を読む時間がない方でも、スピーディに全体観が把握できるよう、各章に要約を記載しています。皆さんが自社の情報システムをより安全に保つための対策を理解し、実施するための第一歩として、この記事をぜひ活用してください。

サイバーセキュリティとはデジタル空間で安全性を保つ取り組み

この章で分かることを3行で

- サイバーセキュリティは、デジタル世界を犯罪や事故から保護する仕組み

- その目的は、情報漏えいや改ざん、利用不能になることを防ぎ、安全性を保つこと

- 情報セキュリティはより広い概念を表し、その一部としてサイバーセキュリティがある

まずは、サイバーセキュリティの基本的な意味について見ていきましょう。

「サイバーセキュリティ」の言葉の意味について

「サイバーセキュリティ」は、パソコンやスマホ、インターネットを含むネットワーク全般など、我々が日常的に使うデジタルの世界を、犯罪や事故(「インシデント」と呼ぶ)から守るための仕組みのことを指し、コンピューターウイルスから守るソフトウェアの導入や、パスワードのきちんとした管理、インターネットを使う際の注意点など、様々な要素を含みます。

これらの目的は、企業、個人を問わず、デジタル世界を利用する人々の大切な情報が漏えいしたり、勝手に変えられたり(改ざん)、使えなくなったりすることを防ぐことにあります。つまり、サイバーセキュリティは、私たちのデジタル面における生活を安全に保つための大切な保護活動なのです。

情報セキュリティとの違い

「情報セキュリティ」と「サイバーセキュリティ」、この二つの言葉はよく混同されますが、実は少し違った意味を持っています。

情報セキュリティは、デジタル世界にかぎらない広範囲にわたる情報(例えば、紙に書かれた情報や会話情報など)を守るための取り組み全般を指します。一方、サイバーセキュリティは、主にインターネットやコンピューターなど、電子的な方法で扱われる情報を守るための手段を指します。

つまり、情報セキュリティは全ての情報を守る広い範囲でのセキュリティを表す言葉であり、その中の一部としてサイバーセキュリティが存在していると考えることができます。

サイバーセキュリティの種類

この章で分かることを3行で

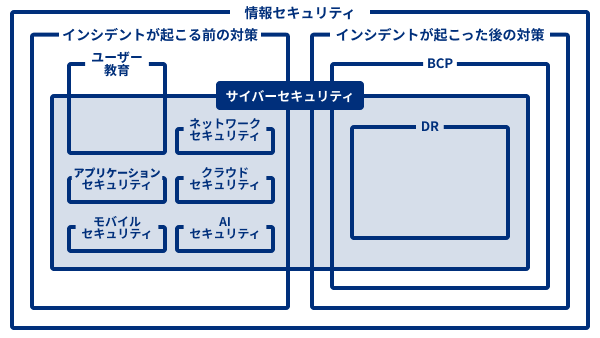

- 情報セキュリティは、インシデントが起こる前の対策と起こった後の対策に大別できる

- サイバーセキュリティは、その両方にまたがった概念である

- インシデントが起こる前のサイバーセキュリティは、さらに6種類に分類することができる

ここからは、情報セキュリティ、そしてサイバーセキュリティの種類について整理してお伝えします。セキュリティ対策はインシデントが起こる前 / 起きた後によって大別され、そこからさらに具体的な施策に分類されます。こうした分類を整理し図解すると以下のようになります。

ここからは、図版に記載された各対策をそれぞれ解説していきます。

情報セキュリティ

前述のとおり、情報セキュリティは、大切な情報全般を守るために行うさまざまな対策のことで、パソコンやスマホ、サーバーに保存しているデジタルデータだけでなく、紙に書かれた情報や口頭で伝えられる情報も保護対策範囲に含まれます。

こうした対策が必要なのは、説明するまでもなく、情報が漏れたり盗まれたりすると、その情報が悪用されるリスクがあるからです。例えば、紙の情報であれ、データ上の情報であれ、個人情報が盗まれ詐欺などに悪用される、といったリスクは容易に想像がつくでしょう。企業の場合、情報が漏れた結果、その企業の信頼性や競争力が損なわれるなど、一時的な金銭面の被害だけに止まらない大きな損害を受けることがあります。

情報セキュリティをしっかりと講じ、こうしたリスクを管理、対策することで、個人や企業は自分たちの大切な情報を安心して使うことができます。

ネットワークセキュリティ

ネットワークセキュリティは、パソコンやスマホといったデジタル端末がインターネットなど、なんらかのネットワークとつながっているときにやりとりされる情報を守るための対策のことを指します。つまり、通信経路に対するセキュリティです。

現在、企業や個人の活動の多くがネットワーク上で行われており、ネットワークを通じて情報を送受信したり、金銭のやり取りをしたりしています。こうした活動がある以上、個人情報や資産にまつわる情報など、重要な情報をネットワークに上げないわけにはいかず、これらネットワーク上の情報は悪意のある人々によって盗まれたり改ざんされたりするリスクにさらされています。データを扱う端末自体に対するセキュリティ対策はもちろん重要ですが、通信経路にも気を配る必要があるということです。

具体的には、社外秘の重要な情報をやりとりする際には、公衆のネットワークであるインターネットは使わず、社内のユーザーのみがアクセスできるVPN(仮想的なプライベートネットワーク)などを利用することが効果的です。

近年、比較的新しいネットワークセキュリティの概念として「ゼロトラスト」、つまりすべてのアクセスを信頼しない(Zero Trust)という考えを基盤にしたものも注目されています。

アプリケーションセキュリティ

アプリケーションセキュリティは、スマホやパソコンで使うアプリ(ソフトウェア)が、悪意のある攻撃から守られているかどうかを確認し、必要な対策を行うことです。

アプリは、私たちの生活を便利にするために多くの情報を扱います。例えば、銀行のアプリではユーザーの金融情報が、チャットやメールアプリではユーザーの個人情報や業務に関する情報が扱われます。これらの情報が不正な手段で盗まれる、改ざんされるといったリスクが存在しますが、アプリケーションセキュリティの目的は、こうしたリスクに対策し、私たちがアプリを安心して利用できる環境を作ることにあります。

自社開発のアプリケーションの場合は、自社できちんとセキュリティ診断を行い、セキュリティレベルを維持する必要があります。また、外部企業が開発した既存のアプリケーションを利用する場合、そのセキュリティレベルはサービス提供会社に依存するため、自社のセキュリティポリシーを満たしているか、十分に吟味してから導入することが大切です。

クラウドセキュリティ

クラウドセキュリティは、インターネットなどのネットワークを通じて提供されるデータ保存やソフトウェアなどのサービス(これをクラウドサービスと呼ぶ)を安全に保つための対策のことです。

クラウドサービスの利便性は高く、大量のデータを自身のパソコンに保存せずに、ネットワークを通じてどこからでもアクセスできます。また、クラウド上のデータを複数人で共有しやすく、データの共同編集なども可能です。これらデータは実際にはクラウドサービスの提供会社のサーバーに保存されています。そのため、そのデータを守るためには、提供会社がしっかりとセキュリティ対策を取っていることが必要です。

クラウド型のアプリケーション(SaaS)を利用する場合は、先のアプリケーションセキュリティと同じように対策が必要ですが、クラウド型のデータ基盤やプラットフォーム(IaaS / PaaS)を利用する場合にも、提供会社のセキュリティレベルが自社のセキュリティポリシーを満たしていることを十分確認する必要があります。

モバイルセキュリティ

モバイルセキュリティは、スマホやタブレットなどのモバイルデバイス上のデータが不正にアクセスされたり、漏えいしたりしないようにすることを目的としています。

モバイルデバイスは、私たちが日常的に使用しており、個人情報、銀行情報、業務情報など、さまざまな重要なデータを持っています。また上述のアプリケーションやクラウドもモバイルデバイスで操作されるケースが多く、重要な情報が大量に詰まった端末であることから、とくにセキュリティには注力しなければなりません。

紛失や盗難などの物理的なリスクだけでなく、不正アクセスや盗聴(音だけでなく、デジタルデータを盗み見ることも指す)などの技術的なリスクにも対策が必要です。

AIセキュリティ

AI(人工知能)セキュリティとは、人工知能システムを利用する際に考慮すべき比較的新しい種類の対策です。まだ未成熟の分野のため、ユーザー側の知識も十分ではないケースが多く、注意が必要です。

AIは大量のデータを分析し、分析に基づく決定や判断を自動で下す能力があり、最近では、医療、金融、運輸など、さまざまな分野で利用されています。しかし、その能力の高さから、AIに蓄積されたデータが悪用されるといったリスクが存在します。

例えば、社外秘のデータを誰でも使えるAIに読み込ませると、学習に利用され結果的に重要情報が漏えいしてしまうことになります。こうしたリスクを回避するためには、社外秘の重要な情報を学習に利用されるAIに入力しない、などの運用における対策と、自社で専用のAIシステムを構築するという技術的な対策が考えられます。

ユーザーの教育

セキュリティ対策が必要なのは端末やソフトウェアだけではありません。データを扱うユーザーのセキュリティに対する意識、知識、リテラシーも必要です。

情報セキュリティにおけるユーザー教育は、ユーザー(従業員や顧客など)に対して、情報の保護意識と保護方法、安全なインターネットなどのネットワークの利用方法について教える活動のことを指します。

セキュリティに関する多くの問題や事故は、ユーザーの誤った行動や知識不足から起こります。例えば、単調で脆弱なパスワードの使用、セキュリティの弱いソフトウェアを使用する、不適切なWebサイトを訪問するなどの行動は、情報漏えいやマルウェア感染を引き起こす可能性があります。

ユーザー教育を実施することで、ユーザー自身が情報セキュリティのリスクを理解し、自己防衛のための行動を取る能力を身につけられ、結果、組織全体の情報セキュリティレベル向上が期待できます。

BCP(事業継続計画)とDR(災害復旧計画)

ここまでにご紹介したセキュリティ対策は、インシデントを起こさないための未然の備えとしての対策です。しかし、どれほど対策を徹底しても、現実的には、セキュリティインシデントのリスクをゼロにはできません。また、災害などによるシステムの破損といった不可避のインシデント発生リスクも存在します。だからこそ、インシデントが起こってしまった後の対策も重要になってきます。

ここで解説するBCP(Business Continuity Planning:事業継続計画)とDR(Disaster Recovery:災害復旧)は、共に災害やシステム障害などの予期せぬ事態から事業やデータを守るための対策で、インシデント発生後の対策といえます。

BCPとDRはそれぞれ目的と焦点が異なっており、以下のような役割を担っています。

BCP(事業継続計画)

BCPは、災害や緊急事態が発生した場合でも、企業の重要な基幹業務が継続できるようにするための計画です。これは、物的な設備だけでなく、人的な要素(従業員の安全確保、職務の代行、意思決定機能の継続など)やサプライチェーンの維持、コミュニケーションの確保なども含まれます。つまり、BCPは企業全体の事業継続という広範な視点に基づく計画です。

DR(災害復旧)

一方で、DRはITシステムの復旧に焦点を当てており、大規模なシステム障害や自然災害などが発生した場合に、ITシステムやデータをできるだけ早く元の状態に戻すための計画を意味します。具体的には、データのバックアップと復元、システムの修復や再稼働、代替システムへの切り替えといった対策などが含まれます。BCPとDRは密接に関連しており、同時並行で計画・実行されることが多いです。

なぜ、サイバーセキュリティが重要なの?

この章で分かることを3行で

- サイバーセキュリティが不十分だと、事業継続の中断、被害者への補償・賠償だけでなく、社会的信頼の失墜につながる可能性がある

- 大規模な情報流出が起こってしまうと、企業だけでなく顧客も甚大な被害を受けることになる

- セキュリティレベルの高いであろう大企業であっても、サイバー攻撃を完全に防ぐことはできない

ここまで、企業がサイバーセキュリティについて、「なにを対策しなければならないか」について解説してきました。では、これらの対策はなぜ必要なのでしょうか。ここからはサイバーセキュリティの重要性やリスク、そして実際に発生したインシデント事例について解説していきます。

不十分なサイバーセキュリティがもたらすリスクとは?

私たちの生活、そして企業の活動は、インターネットとデジタル技術に大きく依存しています。個人情報、金融情報、企業の秘密情報など、多くの重要な情報がデジタル化され、ネットワークを通じてやりとりされています。これらの情報が不正に利用されたり、漏えい・改ざんされたりすると、個人の生活や企業の存続に大きな影響を与える可能性があり、企業にとっては以下のようなネガティブな影響が発生するリスクとなります。

事業活動の中断

不十分なサイバーセキュリティは、システムのダウンタイムや業務の遅延を引き起こす可能性があります。例えば、ランサムウェア攻撃(後述)によりデータが暗号化されると、ビジネスを停止せざるを得ない場合があります。また、内部システムが攻撃を受けた場合、その修復には時間とリソースが必要になり、修復期間中、事業活動は中断または遅延します。これは売り上げや利益の損失につながるだけでなく、顧客満足度やビジネスの競争力にもネガティブな影響を及ぼします。

被害者への補償金や賠償金

データ漏えいやプライバシーの侵害が発生した場合、企業は法的な責任を問われ、被害者に対する補償金や賠償金を支払う必要があります。特に、個人情報保護法やGDPR(一般データ保護規則)等のデータ保護法に抵触した場合、大きな罰金が課せられることもあります。これらは売り上げの損失に止まらず、企業の財務状況に深刻な影響を及ぼす可能性があります。

社会的信頼の失墜

サイバーセキュリティ事件は企業の評判に大きな打撃を与えます。顧客データが漏えいした場合、顧客からの信頼を失い、将来的にその企業の製品やサービスを利用することを避ける可能性があります。また、投資家やビジネスパートナーからの信頼も失う可能性があります。このような信頼の失墜は企業のブランド価値を損ない、長期的な損害をもたらす可能性があります。

国内のインシデント(事件・事故)事例

ここでは、国内で発生した大きなインシデント事例について解説します。いずれの事例も、上に挙げたリスクが複合し、企業にネガティブな影響を与えるだけでなく、顧客の生活を大きな脅威に晒してしまっていることがわかります。

ベネッセ個人情報流出事件 (2014年)

教育サービス大手のベネッセコーポレーションで、約2,900万人分の個人情報が外部に流出するという大規模なインシデントが発生しました。これは、外部委託先の従業員がデータを不正に持ち出したもので、子供の名前や生年月日、親の名前や住所、電話番号といった多くの個人情報が含まれていました。

流出した情報は、ダイレクトメールや電話勧誘などの不適切なマーケティングに利用される可能性が指摘されました。

コインチェック仮想通貨流出事件 (2018年)

日本の仮想通貨交換所であるコインチェックは、約580億円相当のNEM(仮想通貨)が不正に送金されるという大きなインシデントに直面しました。これは世界最大の仮想通貨の盗難事件となり、仮想通貨が流出したことで、ユーザーは大きな資産を失いました。さらに、事件の影響でコインチェックは業務を一時停止し、ユーザーは取引できない状態を余儀なくされたのです。また、その後の対応により仮想通貨業界全体の信頼性に影響を及ぼす結果となりました。

JTB個人情報流出事件 (2016年)

大手旅行代理店のJTBから約793万人分の顧客情報が流出するという事件が発生しました。流出した情報には、氏名、住所、電話番号、メールアドレス、パスポート番号などが含まれており、被害者は身元詐称やパスポートの不正利用といった重大なリスクに晒されました。

代表的なサイバー攻撃の種類

この章で分かることを3行で

- サイバー攻撃には様々な種類があり、多面的な対策が必要である

- 特にランサムウェアは、近年、被害が広がっているサイバー攻撃の種類である

- ゼロデイ攻撃という、未発見の脆弱性を突く攻撃があり、対策は継続的に行い更新する必要がある

近年、ハッキングやサイバー攻撃などの犯罪行為は非常に巧妙化、多様化しており、対策が困難になってきています。すべての攻撃に対策することは不可能ですが、セキュリティを講じる上で、代表的な攻撃については理解しておく必要があります。この章では、主なサイバー攻撃の種類についてご紹介します。

マルウェア

マルウェアは「malicious software(悪意のあるソフトウェア)」の略で、コンピューターやネットワークシステムの侵害を目的に設計されたソフトウェアの総称です。マルウェアの使用目的は様々で、個人情報の盗み取り、システムの破壊、広告の表示、不正なサーバーへの接続など多様な形態があります。

また、マルウェアには非常に多くの種類があるのも特徴です。その全ての把握は困難ですが、以下が主なものです。

ウイルス

他のプログラムに感染して複製し、システムを破壊したり不正な動作をさせたりするマルウェアです。

トロイの木馬

正常なソフトウェアに偽装しユーザーのシステムに侵入し、内部からシステムを攻撃するマルウェアです。

スパイウェア

ユーザーのコンピューターやネットワークの使用状況を監視したり、個人情報を盗み取ったりするマルウェアです。

ランサムウェア

ランサムウェアは、IPAの発表する情報セキュリティ10大脅威 2024 [組織]で9年連続1位となっている非常に危険なサイバー攻撃の1つです。

ランサムウェアは、ユーザーのデバイスに侵入すると、重要なファイルやデータを不正に暗号化します。結果、ユーザーは自身のデータにアクセスできなくなりますが、攻撃者は復号キー(暗号化を解く鍵)を提供する代わりに「身代金」を要求します。この身代金は通常、追跡しにくいビットコインなどの暗号通貨で要求されます。

標的型攻撃

標的型攻撃は、特定の組織や個人を狙い定め、その情報を盗み出したりシステムを破壊したりするために計画的に行われるサイバー攻撃です。攻撃者は事前にターゲットの情報を詳しく調査し、その弱点を突くような攻撃を行います。

標的型攻撃は、不特定多数のターゲットを狙う一般的なサイバー攻撃とは異なり、その手法は高度で緻密な傾向があります。また、攻撃が長期間にわたり行われることが多く、攻撃者はターゲットのシステム内に長期間潜伏し、情報を盗み続けることがあります。

フィッシング詐欺

標的型攻撃の一例として、フィッシング詐欺があります。これは、攻撃者が信頼できる組織や個人を装ってメールを送り、受信者を偽のWebサイトに誘導し、そこで個人情報やログイン情報を入力させるというものです。フィッシング(釣り)という名前が示すように、攻撃者は罠(偽のメールやWebサイト)を仕掛けて情報を「釣り上げ」ようとします。

一般的に、フィッシング詐欺は以下のような手口で行われます。

まず攻撃者が信頼できる組織(銀行、クレジットカード会社、オンラインサービスなど)を装ったメールを送ります。これは通常、アカウント情報の確認やパスワードの更新など、何らかの行動を求める内容となっています。メールにはリンクが含まれており、クリックすると見た目が実際の組織のWebサイトと酷似した偽のWebサイトに誘導されます。この偽のWebサイトでユーザーに情報(ユーザー名、パスワード、クレジットカード情報など)を入力させ、攻撃者が奪うというものです。

DoS攻撃 / DDoS攻撃

DoS攻撃

DoS(Denial of Service:ドス)攻撃は、サービス拒否攻撃とも呼ばれ、特定のサーバーやネットワークに大量の情報を送りつけて処理能力を超えさせ、サービスを正常に提供できない状態にする攻撃です。

DoS攻撃は基本的には一つのコンピューターやシステムが、特定のWebサーバーやネットワークに対して大量のリクエストを送信します。これにより、そのサーバーやネットワークは過負荷となり、正常なサービスを提供できなくなってしまいます。この攻撃は単一の攻撃元から来るため、その攻撃元を特定しブロックすることで対抗することが可能です。

DDoS攻撃

DDoS(Distributed Denial of Service:ディードス)攻撃は、分散型サービス拒否攻撃と呼ばれ、複数のコンピューターから大量の情報を1箇所に集中させることで、サーバーやネットワークを過負荷にさせ、サービスを利用できなくする攻撃です。

DDoS攻撃は攻撃元が広範になるため、全ての攻撃元を特定しブロックすることが困難であり、攻撃規模も一般的にはDoS攻撃よりも大きくなります。

DoS攻撃とDDoS攻撃は、いずれもサーバーやネットワークに過負荷をかけてサービスを停止させるという目的は同じですが、攻撃元の数と規模が異なります。DDoS攻撃はその分散性と規模から、防御がより複雑で困難であると言えます。

ゼロデイ攻撃

ゼロデイ攻撃とは、ソフトウェアやハードウェアの未知の脆弱性(バグや設計上の欠陥)を攻撃者が最初に発見し、それがメーカーや開発者によって修正される前に悪用するタイプのサイバー攻撃です。

「ゼロデイ」の名前は、「脆弱性が公に知られる前に攻撃が開始される」という事実に由来しています。つまり、セキュリティ対策者やソフトウェア提供者は、問題の存在を知ると同時に、攻撃を受けてしまうことであり、攻撃者が有利な状況であることを意味します。

こうした、システムを開発・リリースした時点では発見できていなかった脆弱性に対策するためには、継続的にソフトウェアをアップデートし、セキュリティ対策を強化していく他にありません。

SQLインジェクション

SQLインジェクションは、Webアプリケーションのセキュリティ脆弱性を悪用する一種の攻撃方法です。攻撃者はWebアプリケーションがデータベースと通信する際に使用するSQL(Structured Query Language:エスキューエル)という言語を悪用します。

例えば、Webサイトでユーザー名とパスワードを入力するログインフォームは、通常、ユーザーが情報を入力すると、その情報をWebアプリケーションがSQL化し、データベースに送信して認証を行います。

しかし、SQLインジェクションにおいては、攻撃者はこのフォームに特殊なSQLを入力し、正常な操作を乗っ取ってしまいます。これにより、攻撃者はデータベースから情報を盗んだり、変更したり、削除したりすることが可能になってしまうのです。

リスクと攻撃から自社を守るために必要な対策

この章で分かることを2行で

- サイバーセキュリティは物理的、技術的、人的な観点から対策を行うことが重要である

- いくつもの対策を組み合わせる多層防御が重要である

ここまで解説したように、サイバーセキュリティにおいて考慮すべきリスク、サイバー攻撃は非常に多様です。これら諸要素を包括し、効果的なセキュリティ対策を講じる上で考えるべき観点を紹介します。

サイバーセキュリティに必要な物理的・技術的・人的な観点

サイバーセキュリティは物理的、技術的、人的な観点から対策を行うことが重要です。それぞれの観点について詳しく説明します。

物理的な観点

まず、物理的な観点でハードウェアや設備の安全性を確保せねばなりません。例えば、コンピューターやサーバーの物理的な盗難や破壊、不正アクセスを防ぐために、適切な場所に保管し、適切なロックや警報システムを使用します。

技術的な観点

技術的な観点では、ソフトウェアやシステムのセキュリティを強化します。これには、ファイアウォールの使用、最新のセキュリティパッチとアップデートの適用、セキュリティソフトウェアの使用、データの暗号化、安全なパスワードの使用といった施策が考えられます。

人的な観点

人的な観点は、個々のユーザーの行動やセキュリティに関する知識や意識に関連しています。ユーザー自身がセキュリティ意識を持ち、安全なインターネットの使用方法を理解し、適用することが重要です。フィッシング詐欺や他のオンライン詐欺から自分自身と会社を守る方法、パスワードを安全に保つ方法、不審なメールやリンクを避けるなど、教育的なアプローチでセキュリティを高めなければなりません。

これら三つの観点は、どれが欠けても不完全です。例えば、物理的なセキュリティと技術的なセキュリティが優れていても、ユーザーの行動が安全でなければ、依然としてリスクが存在します。物理的、技術的、そして人的なセキュリティ全てが並行して適用されることで、効果的なサイバーセキュリティ対策となります。

多層防御について

多層防御は、サイバーセキュリティ戦略の一つで、システムやデータを保護するために複数のセキュリティ対策を層状に配置することを指します。

この戦略の基本にあるのは「一つの防御手段が破られた場合でも、次の防御手段が控えている」という考え方です。前述のように、サイバー攻撃には様々な種類があり、一つの防御手段でこれら攻撃には対策できません。ですから、この多層防御で複数かつ連続的な攻撃を防ぎ、システム全体のセキュリティを保たなければならないのです。

自社のセキュリティレベルがどれくらいなのか知ろう!

かんたん!無料セキュリティ診断

サイバー攻撃対策って、一体なにをどこまでやればいいのか、対応に苦慮しているセキュリティ担当者も多いのではないでしょうか?

そんな方は、まずは現況を把握できる簡易診断を実施してみましょう!