ランサムウェアとは?感染対策や感染後の処置などを解説

IPA(日本情報処理推進機構)から情報セキュリティ10大脅威 2023が発表されました。

近年、企業にとって、サイバーセキュリティに対応することは必須として認識されつつあります。いま企業にとって恐ろしいとされるサイバー攻撃は何なのか?どんな被害があるのか?どのようにして被害に遭うのか?等、少しでも知っておくことで対策の参考になるかもしれません。

本稿では、情報セキュリティ10大脅威において昨年に引き続き首位となっている「ランサムウェア」について解説していきたいと思います。

ランサムウェアとは?

ランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語で、暗号化などによってデバイスそのものや、保存されているファイルやデータを利用できない状態にした上で、そのファイルを元に戻すことと引き換えに金銭(身代金)を要求するという特徴を持つ攻撃です。

ランサムウェアの攻撃手法

ランサムウェアの攻撃には4つの段階があります。

- ネットワークへ侵入

- 内部活動による攻撃の土台構築

- 情報を盗み出す

- ランサムウェアを実行し情報を暗号化する

ネットワークへ侵入

ネットワークの脆弱性をついてきたり、フィッシングメールなどの攻撃から標的となる組織のネットワークに侵入します。ダークウェブ市場で取引されているアクセス情報などを利用して侵入してくる場合もあります。

内部活動による攻撃の土台構築

高い権限を取得することで、侵入したネットワークを掌握することが可能になります。そのため、ネットワークへの侵入が成功したら、ハッキングツールなどを利用し、ネットワークにおける高い権限を取得しようとします。また、遠隔操作ツールを仕込むことで、セキュリティ機能を停止させたり、ランサムウェアを駆除させないように操作します。

情報を盗み出す

高い権限を取得したら、その権限を利用して機密情報にアクセスし、ネットワーク外に持ち出します。

ランサムウェアを実行し情報を暗号化する

最後にランサムウェアを実行し、情報を暗号化し、企業がアクセスできないようにすることで攻撃が完了します。暗号化後、「暗号化を解除してほしければお金を払え!」といった身代金の要求や、「重要情報を公開するぞ」といった脅迫をしてきます。特に、情報を公開するといった脅迫については、仮にバックアップなど取っていて復元できなくても問題ない場合でも影響を受けるため、かなり悪質です。

ランサムウェアの種類

ランサムウェアにはいくつか種類がありますので見ていきましょう。

- 端末(画面)ロック型ランサムウェア(ブロッカー)

- ファイル暗号化型ランサムウェア(クリプター)

- ファイル消去型ランサムウェア(ワイパー)

端末(画面)ロック型ランサムウェア(ブロッカー)

何らかの形で企業や個人のデバイスに入り込み、ロックして使用不可能にする、あるいはロックしたように見せるタイプのランサムウェアです。

支払いを要求するメッセージが画面にずっと表示されるのが代表的です。

アダルトサイトなど、他人に相談しにくいサイト閲覧があったから金銭を要求されているのだと被害者は思い込み、身代金が手の出しやすい金額に設定されているため、支払ってしまったなどの事例は少なくないかもしれません。

ファイル暗号化型ランサムウェア(クリプター)

何らかの形で企業や個人のPC、スマートフォン、サーバーなどに入り込み、中のデータを暗号化してしまいます。一度暗号化されたファイルは開くことができず、元に戻すには復号するしかありません。攻撃者は使えなくなったファイルを盾に取り、「復号鍵がほしければ身代金を支払え」というふうに要求してきます。

過去にランサムウェアに感染してしまい、身代金を支払った企業は多数存在します。ただ、必ずしも復号鍵を貰えるわけではなく、ファイルを修復できないケースも多くあります。また、攻撃者に成功体験を与えることで次の被害に遭ってしまうリスクが上がります。万が一被害に遭っても身代金は払わないことを推奨します。

ファイル消去型ランサムウェア(ワイパー)

感染したデバイス上のデータを消去するタイプのマルウェアです。

ファイル暗号化型ランサムウェアのように見せかけて実はワイパーだったという場合には、ファイルが損傷して修復不可能な状態になっているため、身代金を支払ったとしてもデータを復元することはできないでしょう。

マルウェアとランサムウェアの違いとは

マルウェアとは悪意のあるソフトウェアやコード全般を指す用語で、一般的にサイバー攻撃はこのマルウェアを使って仕掛けられます。マルウェアは、刑法に触れる悪意のある行為全般を総称する「犯罪」と同じ立ち位置です。「犯罪」と総称されるものの中に「詐欺」や「窃盗」という行為があるのと同様に、「マルウェア」の中には様々なソフトウェアが存在し、そのうちの一つがランサムウェアということです。

代表的なランサムウェアの名前

ランサムウェアには、その特徴などをもとに個別の名前がつけられているものがあります。代表的なものをいくつか解説していきたいと思います。

- WannaCry(ワナクライ)

- TeslaCrypt(テトラクリプト)

- CryptoWall(クリプトウォール)

- Bad Rabbit(バッドラビット)

- Oni(オニ)

- SNAKE(スネーク)

- Maze(メイズ)

- Ryuk(リューク)

WannaCry(ワナクライ)

WannaCry(ワナクライ)はファイルを暗号化して使用できないようにするランサムウェアです。このランサムウェアに暗号化されたファイルは「.wncry」や「.wcry」になることが特徴として挙げられます。

WannaCry(ワナクライ)は自己増殖できるワーム型のマルウェアでもあり、感染が広がりやすいため猛威を振るいました。現在もまだ稼働しており、セキュリティパッチが適応されていないコンピューターの脆弱性が悪用される危険性があります。

TeslaCrypt(テトラクリプト)

TeslaCrypt(テトラクリプト)は、Windows PCに保存されている特定の拡張子(jpg、doc、xls、pdf、mp4など)のファイルを暗号化、拡張子を「.vvv」や「.ccc」「.zzz」に変更し使用できなくするランサムウェアです(別名vvvウィルス)。

現在は活動を停止しており、2016年5月に復号するためのマスターキーが攻撃者自身から配布されたことで、業界からはほとんど姿を消しました。

CryptoWall(クリプトウォール)

CryptoWall(クリプトウォール)もファイルの拡張子を変えることで、使用できなくするランサムウェアです。

拡張子は「aaa」「abc」「zzz」などに変更されることが多く、バージョンアップを続けており2015年にバージョン4.0が投入されています。いまだ脅威が残るランサムウェアの一つです。

Locky(ロッキー)

Locky(ロッキー)の感染経路は主にメールです。不正なファイルを開くことでランサムウェアが仕込まれたファイルがインストールされ感染に至ります。

手口としては、請求書を装った文書ファイルが添付されているメールが届き、そのファイルを開くとマクロが実行されランサムウェアがインストールされてしまう、といったものが有名です。拡張子が「.locky」「.zepto」に変わることが特徴です。

Bad Rabbit(バッドラビット)

Bad Rabbit(バッドラビット)は、改ざんされたWebサイトにアクセスすることで感染するランサムウェアであり、一般的によく見られているニュースサイトやブログなどを改ざんして攻撃を仕掛けてくるため、気づかないうちに感染しているなんてこともあり得ます。

特徴としては、ファイルの暗号化や、PCの起動時に「Bad Rabbit」と表示が出ることが挙げられます。

Oni(オニ)

Oni(オニ)はフィッシングメールや改ざんされたWebサイトで感染するランサムウェアで、暗号化されたファイルの拡張子に「.oni」が付与され、脅迫文の内容も日本語翻訳されたような文章になっているのが特徴。

その特徴から日本をターゲットにしたランサムウェアではないかと言われています。

SNAKE(スネーク)

SNAKE(スネーク)は割と最近登場したランサムウェアの一つで、「.EKANS」という拡張子がついた暗号化ファイルに変換されるのが特徴です。SNEAKEを反対から並べた「.EKANS」なので、スネークという名称になっています。

2019年12月から確認されているランサムウェアであり、事例は少ないですが標的を絞って計画的に攻撃を行っていると言われています。2020年6月にも自動車メーカー「ホンダ」でも攻撃が確認されており、工場の停止にもつながりました。

Maze(メイズ)

Maze(メイズ)は2019年以降猛威を振るっているランサムウェアの一つです。

データの暗号化だけでなく、身代金を払わないと暗号化したデータをコピーし(盗み)、データを漏えいすると脅迫してきます。

登場した初期はメールの添付ファイル経由での攻撃がほとんどでしたが、現在ではリモートデスクトップの認証情報や脆弱性のあるVPNから攻撃を仕掛けてくることもあり、テレワークが拡大している現代においては注意するべきランサムウェアと言えるでしょう。

Ryuk(リューク)

Ryuk(リューク)も2018年半ばから後半に登場した比較的新しいランサムウェアであり、特定のターゲットに対して攻撃を仕掛けるときに使用されることが多いのが特徴です。

ファイルの暗号化だけでなく、ネットワーク上のドライブを検出して暗号化することも可能です。ネットワーク上の端末が電源OFFになっていても遠隔で電源ONにすることで、暗号化対象にすることもできるのが厄介なところです。

同じネットワーク上のデータは全て人質になるため、外部にバックアップがないと復元が難しいです。

なぜランサムウェアは危険なのか?

業務やサービス提供が停止に追い込まれる

企業にとって情報は現金と同等に守るべき資産です。

情報そのものに価値があるだけでなく、その情報が扱えないことで事業活動が行えないとなると現金以上と言っても過言ではありません。ランサムウェア被害に遭ってしまった場合、その「情報」を凍結または消去されてしまうため、一度の被害が企業の存続に影響してしまう場合もあります。

金銭的な被害を受ける

ランサムウェアにより業務やサービスの停止が起こると、その間の利益が失われ、復旧や調査などにも費用がかかります。さらに情報漏えいに対する損害賠償請求により多額の支払いをしなければならない事態にもなります。

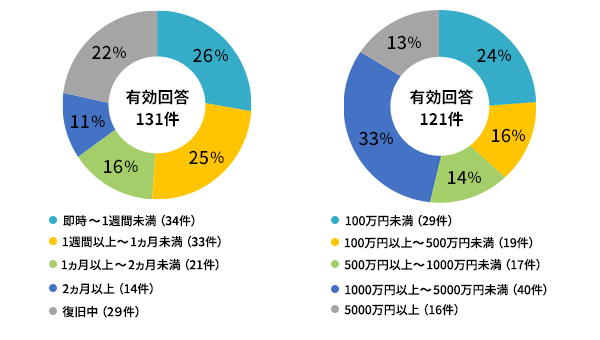

警視庁が令和5年に発表した「令和4年におけるサイバー空間をめぐる脅威の情勢等について」によると、復旧までに1週間以上かかったものは半数以上に上り、復旧に1,000万円以上の費用がかかった企業は46%、中には5,000万円の費用を要した事例もあったようです。

情報漏えいが起こる

ランサムウェアによって、取引先の情報など機密情報が漏えいしてしまうこともあります。医療機関や金融機関が標的になってしまった場合には、企業の先にいる個人にも被害が及び、人々の生活に影響するリスクもあります。

顧客やユーザーからの信頼が喪失

2022年4月に施行された「改正個人情報保護法」では、個人情報漏えいが確認された場合、個人情報保護委員会に報告しなければならないと定められました。ランサムウェアにより情報漏えいなどが起きてしまった場合、その事実を社会に対して報告しなければなりません。セキュリティ対策が不十分な企業という印象を与えてしまい、取引先やユーザーからの信用を失います。

近年、ランサムウェアは、より悪質な暴露型(二重恐喝型とも呼ばれます)が主流と化しています。そもそも凍結されたデータを複合化するための身代金を支払ってもデータが元に戻る保証はない上に、その機密情報をダークウェブ(闇市場)に開示するという二段階の恐喝が控えているランサムウェアで、実際に情報を公開された被害も出ています。

このように一言にランサムウェアと言っても被害の大きさはピンキリで、深刻度の高い損害に繋がりうる危険なマルウェアなのです。

ランサムウェアの被害事例

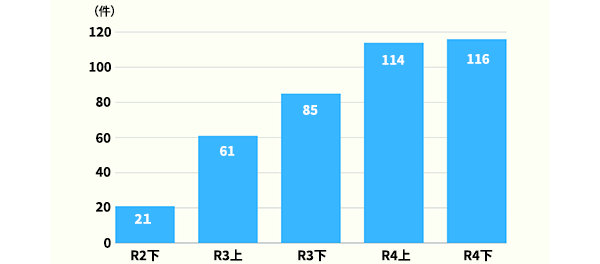

警視庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」によると、企業・団体などにおけるランサムウェア件数は令和2年下半期以降右肩上がりになっています。

実際にはどういった被害が起こったのでしょうか?いくつか有名なランサムウェアの被害事例について紹介します。

WannaCryの流行

懐かしい話ですが、ランサムウェアを語る上では外せないほど、それまでに類を見ない大規模な被害となったのが、2017年5月12日から始まったWannaCry です。アメリカ・ホワイトハウスの発表によると、被害国は150ヵ国、30万台以上のコンピューターが被害に遭いました。Windows の脆弱性を突いた WannaCry がそれまでのランサムウェアの傾向と大きく違ったのは、自己複製しながら瞬く間に感染を広げるワーム機能を保有していたことでネットワークを通じてかなり速いスピードで感染が広がったことです。

ランサムウェアには身代金を要求する役割のほかに、コンピューターへ感染するためのマルウェアが組み合わさっており、それまでのランサムウェアに使われたのは自己複製能力のないトロイの木馬などが多かったのですが、WannaCry は自らを複製して増殖するワーム機能を持っていたタイプだったために急速に拡大し世界的被害につながりました。

WannaCry の被害は日本でも確認されており、有名企業をはじめとしたいろいろな団体で確認されました。その数は600ヵ所で、2,000以上の端末に上ります。

大手ゲーム会社における1万6,000人以上の個人情報漏えい事件

大手ゲーム会社のランサムウェア被害は、脆弱性を突いたネットワークへの不正アクセスをきっかけに1万6000人以上の個人情報が漏えいするに至りました。11億円以上の身代金を要求された大規模な被害事例です。相手が企業となれば、身代金額も数千万円~数億円単位に高額化します。企業が脆弱性対策に本腰を入れなければいけないと気付かされる象徴的事案となりました。

病院のカルテデータ流出、2億円以上のシステム改修が発生した事例

徳島県の町立病院のランサムウェア被害では電子カルテがターゲットになったことにより、2ヵ月間患者を受け入れられない事態に発展しました。身代金の要求には応じていないものの、新システムを導入するのに2億円以上投資し、営業再開に数ヵ月を要しました。

この病院以外にも国内の病院でランサムウェアの被害に遭った企業は数件確認されており、年々増加傾向にあります。

社会インフラに係わる企業が被害に遭い事業停止となると、一般人の生活に支障が出るだけではなく、医療機関に被害が及び人命にかかわる事態に発展しかねません。徳島県の町立病院の事案では、有名企業や大手企業でなくとも標的とされてしまうこと、身代金を支払わなくとも高額な損害が出るということ、事業停止による社会的影響を思い知らされる結果となりました。

名古屋港管理組合へランサムウェア攻撃により業務停止に

記憶に新しいのは2023年7月に起こった、名古屋港のコンテナ管理システムの障害発生により、コンテナの搬出入ができなくなってしまった事件です。ロシアを拠点にするハッカー集団による犯行で、原因はVPN機器の修正プログラム未適用だったそうです。3日弱もコンテナの出入りができなくなり、各種物流に大きな影響を与えました。より一層セキュリティ対策を講じる必要がある時代になりました。

ランサムウェアは増えている?

以前のランサムウェアは、不特定多数にランサムウェアをばらまいて多くの被害者から泣き寝入り出来る程度の少額を搾取するというスタイルが一般的でしたが、2019年あたりからは周到に準備した上で特定の企業を狙って高額の身代金を要求するスタイルが増加しています。

特定のサプライチェーン上にあるセキュリティが手薄な関連会社や取引先から侵入し、最終的にターゲットとなる大企業や政府機関へと攻撃を行うといった「サプライチェーン攻撃」を行うものが近年の傾向として見られます。

ランサムウェア増加の一因「RaaS」とは

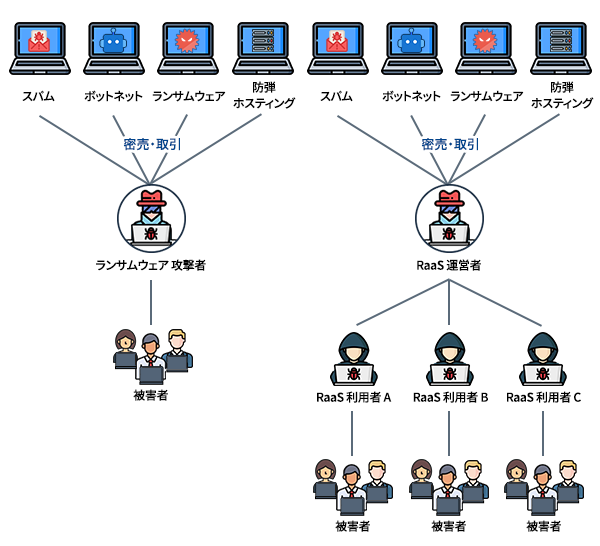

ランサムウェア攻撃増加を後押しする背景の一つにRaaS(Ransomware as a Service)の存在があります。

以前はランサムウェアを作成する本人が攻撃者として実行する垂直統合型が一般的でした。

しかし近年は、ダークウェブ(闇市場)でランサムウェアそのものがクラウドサービスとして比較的安価に売買されており、これによって攻撃を仕掛けるための相応なスキルがなくともランサムウェア攻撃を仕掛けられるようになってしまいました。

サイバー犯罪市場は新規参入者が相次ぐようになり、高いスキルを持つ犯罪者の方はRaaS提供者に転じる事でこれまで以上に多額の資金を入手できるようになったと言えます。

オリンピックや新型コロナウィルスの流行など、「時勢を代表する何か」があるとそれに乗じたサイバー犯罪が増加します。そして現在は、ロシアによるウクライナ軍事侵攻によりサイバー攻撃市場はより激化しています。

ランサムウェアの感染経路

ランサムウェアだからと言って感染経路が特有であることはありません。

他のマルウェアと同様、悪意のあるメールに記載されたURLをクリックしたり、それに添付されたファイルを実行したり、不正サイトへアクセスしたり、そこで不正なファイル(またはアプリ)をダウンロードしたり、マルウェアが仕込まれたUSBメモリを挿入したりという、被害者自らの行動がトリガーになって感染することが多いです。

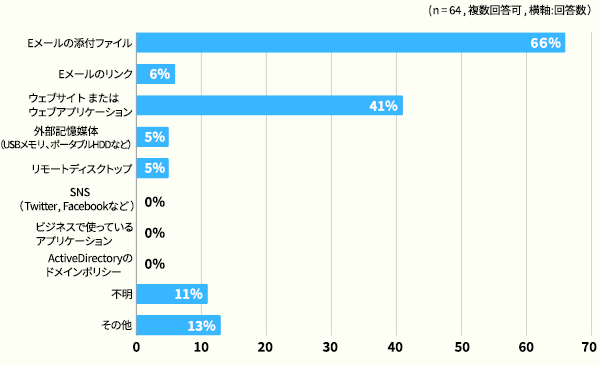

一般社団法人JPCERTコーディネーションセンターの「ランサムウェアの脅威動向および被害実態調査報告書」(2018年7月)によると、メールの添付ファイルからの感染が一番多く、続いてWebサイトやアプリケーションからの感染が多かったそうです。

メールからの感染

ランサムウェアの感染経路として一般的なのが、メールからの感染です。

メールアドレスを入手することができれば、不特定多数にばらまくことができることから、感染経路としてメジャーになっています。

身に覚えのない相手から届いたメールに添付されているファイルやURLを開いてしまうことでランサムウェアに感染します。以前は、請求書や発注書など、送ってきた相手は知らないけどもしかして重要かも…と思わせるような不正メールが多かったですが、近年は過去にそのデバイスがやり取りした事のあるアドレスや文面を流用して不正メールを送ってくるEmotetが定期的に猛威を奮っています。Emotet感染後ランサムウェアの二次被害に遭うというケースも多く、メール経由での感染にはより一層の注意が必要です。

Webサイトからの感染

不正に改ざんされたWebサイトにアクセスしたり、ランサムウェアが仕込まれた広告をクリックしたり、Webサイトからダウンロードしたファイルを開くように仕組まれて感染するケースもあります。

Webサイトはかなり巧妙に作られており、ぱっと見は有名なニュースや銀行、通販などのサイトに見えるため、ランサムウェアが仕組まれている不正なサイトであることを知らずにアクセスやダウンロードをしてしまいます。

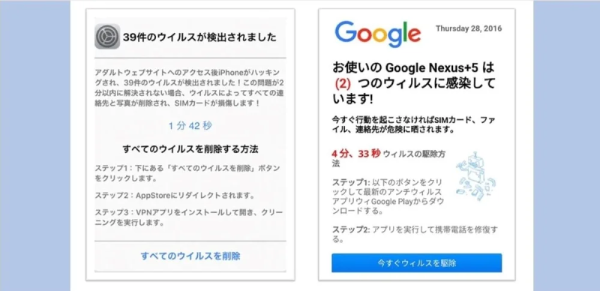

サイトを閲覧しているときに、「ウイルスに感染!今すぐ削除!」のようなバナーが出てきて、それをクリックさせて不正なプログラムをインストールさせるといった手口もあります。

リモートデスクトッププロトコル(RDP)の悪用

リモートデスクトッププロトコル(RDP)は、ユーザーがコンピューターをリモートで使用するための技術的な規格のことです。リモートデスクトップを使うことで遠隔でファイルを開いて編集したり、アプリケーションを使用したりできます。

RDPを悪用し接続先のコンピューターに侵入されれば、ランサムウェアに感染させられてしまいます。ダークウェブ上では、様々なRDP情報が売られているとも言われており、悪用されたRDP情報をもとに、さらに被害が広がることもあります。

記憶媒体(外部メモリ)経由での感染

USBやSDカード、外付けSSDなど、外部メモリを使ってデータのやり取りをするケースもあると思います。その外部メモリの中のデータがランサムウェアに感染してしまっている場合や、ランサムウェアに感染したPCで使用していた外部メモリの共有を受けた場合、共有先のPCでそのファイルなどを開いてしまうことで感染が広がります。

近年では、標的型攻撃の増加に伴い、あらかじめ入手しておいたアカウント情報(ID/PASS等)を使ったり、VPNなどの脆弱性を突くなどしてネットワーク侵入を果たすことでランサムウェアを仕込む方法が急激に増加しています。テレワーク・クラウド利用の拡大に比例してランサムウェアを筆頭としたマルウェア被害も増加しているのです。

もしランサムウェアに感染してしまったら

ランサムウェアに感染してしまったときの対応を解説します。

まずは「ネットワークから完全に切り離す」

まず必ず実施しなければならないことは、感染した端末を「ネットワークから完全に切り離す」ことです。

感染した端末を発端にネットワーク上の端末に感染が広がってしまう危険性があるため、LANケーブルを抜いたり、Wi-FiをOFFにしたりして、同ネットワーク内のその他の端末に感染が広がらない状態にすることが先決です。

影響範囲の調査や特定しよう

ネットワークから切り離したら、通信ログや端末設定などを調査し、影響の範囲の特定を行いましょう。

主な調査項目は以下の通りです。

- 遠隔操作が行われている端末を特定

- 管理者アカウントの乗っ取り有無の調査

- 盗みだされた、または暗号化された情報の特定

可能であれば感染したランサムウェアの種類や感染経路を調査しましょう。ランサムウェアの種類や感染経路の調査をすることで、顕在化していないインシデントの発見や再感染への対策につながります。ランサムウェアの種類がわかれば、復号ツールで暗号化されたデータの復元も可能かもしれません。セキュリティサービスベンダーなどの専門家に相談し、的確な対応を進めるとよいでしょう。

除去や復元などの復旧対応

セキュリティソフトを活用したランサムウェアの削除や、バックアップを取っていたらデータの復元を実施しましょう。

重要なのは「身代金を払わない」こと

ランサムウェアに感染してしまった時に覚えておきたい重要なことは「身代金は払わない!」です。会社の重要なデータを人質に取られてしまい、慌てて要求してきた身代金を払ってしまう…そういったケースもあるようです。

しかし、身代金を払ってもデータが帰ってくる保証はないですし、さらに「コピーしたデータをダークウェブに公開するぞ」といった追加の脅迫をしてくるケースもあります。

まずは落ち着いて、ネットワークからの切り離しと状況整理&専門家への相談を行うようにしましょう。

ランサムウェアの感染対策とは

ランサムウェアを含むマルウェア対策に100%のものは存在しません。しかし、より感染リスクを低減させるために対策は必須です。

マルウェア感染のトリガーになる行動は避ける

ランサムウェアの感染経路として前述した通り、被害者自らの行動がトリガーになって感染に至るケースがあります。

これらを抑止するために以下の対策が有効です。

- スパムメールフィルターで不審なメールは極力受信しない

- Webフィルタリングで不正サイトへのアクセスを抑止する

- 外部記憶媒体の使用を禁止にする

- SNSなどに用意されている疑わしいURLにはリンクから飛ばずに直接検索してWebサイトに到達するように心がける

- 無料のアプリやソフトをダウンロードする際には事前に評判を検索するなど、マルウェアが仕込まれている可能性を疑う

脆弱箇所を排除する

人の手によってマルウェアを招き入れてしまうほかにも、直接侵入されてしまうケースもあります。

これらを抑止するために以下の対策が有効です。

- ログイン情報を定期的に変更&複雑なもので設定する

- 多要素認証や生体認証を活用して本人認証を強化する

- 必要最低限のアカウント運用で適切なアクセス権限を付与する

- OSやソフトのセキュリティパッチは可及的速やかに適用する

- (脆弱性が補完されないので)サポート切れサービスを使わない

多層防御の実施

マルウェアはネットワークの出入り口から侵入してくることもあれば、USBメモリやログイン情報の搾取によって直接LANに侵入してくるケースもあります。これらを抑止するために以下の対策が有効です。

インシデント発生を想定しておく

ここまでやっても未知の攻撃には無効である可能性があります。

近年注目されているのは感染後対策の考え方です。たとえ感染しても被害を拡大させない用意をしていくことも重要でしょう。

近年のサイバー攻撃被害は有名企業や大手企業に限られたことではありません。自社が直接感染しなくても、マルウェア自体に自ら増殖し感染を拡大させる機能があれば、取引先などの関連会社から派生して自社にも侵入されてしまいます。近年急速に広まっているEmotetも同様の機能がついているため被害報告が多発しています。

セキュリティ対策は、情シス担当が孤軍奮闘するのではなく会社全体でセキュリティ意識を高めて取り組むべきです。万が一不審なメールを受信しても添付を開いたりしないよう、日頃から「怪しいメールの嗅ぎ分け」が出来るように社員教育を徹底したり、マルウェア感染に気がついたらすぐにPCをネットワークから切断し、隠ぺいせず迅速にセキュリティ管理者に通報するという環境作りも重要な対策手段です。人材流動が活発な年や季節には必ず再掲していきたいですね。