CASBとは?クラウドサービスのセキュリティを高める機能や導入のポイントを徹底解説!

現代の企業活動においてクラウドサービスは欠かせない存在となっており、複数のクラウドサービスを利用する企業も多くなりました。それにより、情シス担当者は多くのITツールを管理しなければならなくなり、業務が複雑化しています。

本記事では、クラウドサービス、特にSaaSのセキュリティ対策に有効な「CASB」について解説します。企業のクラウド利用におけるセキュリティ対策をどのように行えばよいのか、ぜひ参考にしてください。

CASBとは?

CASB(Cloud Access Security Broker)とは、2012年にアメリカのガートナー社が提唱したクラウドサービスの利用に関するセキュリティ対策の考え方です。一般的には「キャスビー」と呼ばれています。

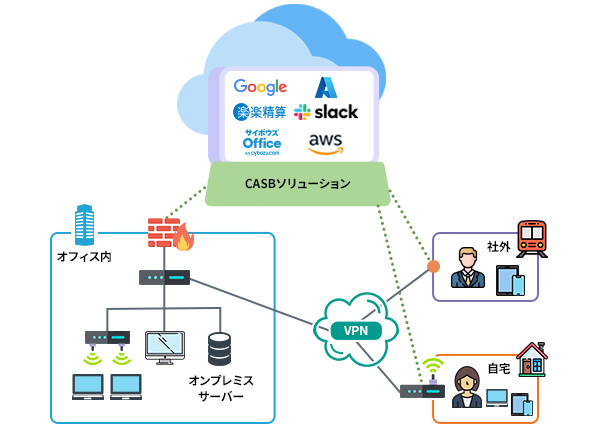

クラウドサービスとその利用者の間にCASBを設置することで、クラウドサービスの利用状況を可視化し、安全なアクセスを実現することができます。

複数のクラウドサービスに対して、ユーザーごとの細かいアクセス制御や認証、マルウェアの検知、ログの取得・分析を行ってくれるため、クラウドサービスの利用時におけるリスク対策に効果的です。

CASBが注目される背景

CASBが注目されている背景には、DX(デジタルトランスフォーメーション)の加速による働き方の多様化があります。

SaaSの利用が急増

働き方やサイバー攻撃が多様化したことにより、従来の「境界型セキュリティ」では対応しきれない場面が出てきたことが、CASB普及の大きな理由ではないでしょうか。

総務省の令和5年版 情報通信白書「企業におけるクラウドサービスの利用状況」によると、2022年の時点でクラウドサービスを利用している企業は72.2%に達し、今後利用予定がある企業も含めると80%を超えています。

働く場所が多様化したことで、クラウドサービス(特に導入しやすいSaaS)の利用が急速に拡大し、境界型セキュリティでは対応できないリスクが生じました。

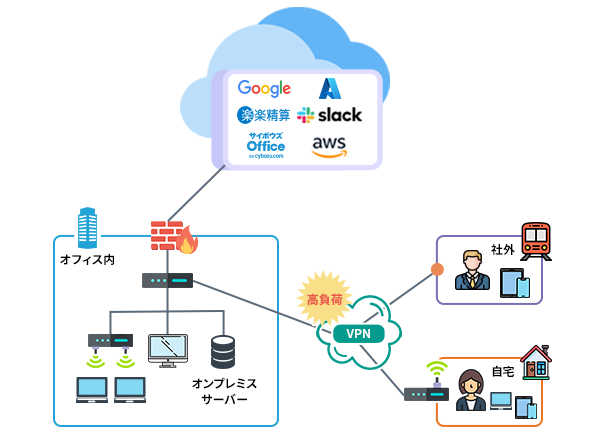

境界型セキュリティでは、外部ネットワーク(WAN)と 内部ネットワーク(LAN)の間にセキュリティの防御壁(ファイアウォールなど)を設置します。社外からのアクセスはVPNなどを経由することで、セキュリティの高い通信を可能にするのが一般的でした。

しかし、以前に比べて社外で仕事をする人が増えたこと、利用するクラウドサービスが増えてきたことから、従来のVPNで全てのアクセスを受けることが難しくなってきました。この膨大に増えたトラフィックを受け止められるVPNを構築するには費用が掛かりますし、対応しなければ、ユーザーがレスポンスに不満を感じるようになり、業務効率の悪化にもつながります。

特定のクラウドサービスについてはVPNを経由せずに直接アクセスさせる方法もありますが、その際のセキュリティ対策が十分ではないケースが増えているため、CASBが注目されるようになりました。

シャドーITの増加

昨今、ユーザーが利便性を求めた結果、情シス担当者が把握していないクラウドサービスを勝手に利用する「シャドーIT」が増えていると考えられます。会社で管理・把握されていない機器やサービスを業務で利用すると、セキュリティ対策が不十分なため情報漏えいなどの事故につながる可能性があります。

Netskope の調査によると、企業のIT部門が利用実態を把握しているクラウドサービスはわずか5%で、95%以上のクラウドサービスが知らぬ間に使用されています※。これほどシャドーITが深刻であることを考えれば、情シス担当者が従業員のクラウドサービスの利用状況を管理することは、現代のセキュリティ対策において最重要だと言っても過言ではありません。

※「Growth in cloud services usage in the enterprise」Average number of cloud services in use Netskope Cloud Report.2014-2017 より

CASBの主な機能について

CASBの主な機能は、大きく分けて4つあります。

可視化

- 社員が利用しているすべてのクラウドサービスを検出し、利用状況やログを可視化します。

- 各クラウドサービスの安全基準に基づく分析を行うことで、セキュリティリスクを把握します。

- 会社で許可していないクラウドサービスの利用を検知し、シャドーIT対策に有効です。

データセキュリティ

- アクティビティやロケーションなどの情報を詳細に解析し、通常とは異なるアクセスを検知します。

- ブロックやアラートなどの制御を実行することで、データの漏えいや改ざんを防ぎます。

- 自社で管理しているクラウドサービスへのアクセスは、ユーザー単位で細かく制御・監視が可能です。

コンプライアンス

- 事前に会社が保有している機密情報を定義し、キーワードや様々な識別方法で検知します。

- アクセス権限の逸脱や機密情報の持ち出し、改ざん等の内部不正をブロックします。

- ファイルデータを暗号化することで、データの漏えいを防ぎます。

脅威防御

CASBのメリット

CASBにはさまざまなメリットがあります。ここでは主な5つについて解説します。

セキュリティを高めることができる

クラウドサービスは、基本的にサービス提供者(ベンダー)が保守・管理しているため、利用者が自社でセキュリティ対策を施すことが難しいです。しかし、CASBを導入すれば、従業員のクラウドサービスへのアクセス状況を監視・制御できるようになり、セキュリティを高めることができます。

高い業務効率を維持できる

テレワークの普及により、企業のクラウドサービス利用はますます増加しました。社員がどこにいてもどんなデバイスからでも業務を行うことできるようにするために、クラウドサービスは不可欠なツールとなっています。逆に言えば、セキュリティリスクを恐れて、クラウドサービスの利用を禁止すれば業務効率の悪化に繋がります。適切なセキュリティ対策を講じたうえでクラウドサービスを利用できれば、高い業務効率を維持することができます。

コンプライアンス体制の整備にも有効

クラウドサービスのアクセスログや利用状況を可視化・分析することでセキュリティリスクの検知だけでなく、内部不正の発見にも役立つ場合があります。CASBで検知できる機密情報には、クレジットカード情報やマイナンバー、特定の拡張子を持つファイルなどがあります。

クラウドサービスの利用状況を可視化・分析できる

CASBを利用することで、使用しているクラウドサービスが何かというだけでなく、ファイルのダウンロードやアップロードといった操作ログ、使用している端末などのデバイス情報を可視化・分析することができます。細かな情報を把握し分析することで適切なセキュリティ対策を講じることができます。

管理部門や情シス部門の負担を軽減できる

従業員が利用しているクラウドサービスを一つずつチェックして洗い出す…というのは膨大な工数がかかるうえに、漏れが発生する可能性もあります。CASBを利用すれば、あらゆるクラウドサービス利用を検知し利用情報を一元管理できるので、管理部門や情シス部門の負担を軽減することができます。

CASBの活用事例

CASBの活用事例をいくつか紹介します。

クラウドサービスの利用実態を把握してシャドーITを防ぐ

CASBを導入することで、会社として導入しているわけではないクラウドサービスを検知することも可能です。利用実態を正確に把握して、それぞれのサービス利用に対して適切な対策を講じることができるため、セキュリティリスクの高いシャドーITを防ぐことができます。

会社として導入しているクラウドサービスのセキュリティを強化する

会社として導入しているクラウドサービス、いわゆるサンクションIT(シャドーITの対義語)についても、セキュリティを強化したい場合にはCASBがおすすめです。アクセス状況の監視や制御を独自に設定することができるため、利用しているクラウドサービスのセキュリティレベルに不安がある場合にもセキュリティレベルを向上することができます。

IaaSやPaaSに対するセキュリティリスクの調査や対策を立案

SaaSだけでなく、IaaSやPaaSなどのパブリッククラウドの利用においても、CASBを利用してセキュリティ対策を行うことができます。パブリッククラウドを利用する際には、セキュリティインシデント(不正アクセス被害や情報漏えい事故など)の発生を防ぐために、適切に運用ルールや規定を設けることが重要です。パブリッククラウドのセキュリティリスクを評価すること(いわゆるクラウドリスクアセスメント)にもCASBは活用されます。

複数のクラウドサービスにおけるルールを一元管理する

サンクションIT、シャドーITに関わらず、利用されているクラウドサービスをもれなく把握することで、利用におけるルールの策定などを検討することができます。「このサービスは利用しても大丈夫」「このサービスは利用禁止にする」といったルールをCASB上で制御し管理することができるため、企業におけるクラウド利用のガバナンスを強化することができます。

CASBの導入方法について

CASBの導入方法は大きく分けて4つあり、それぞれ導入のしやすさやカバーできる範囲などに違いがあります。

API型

各クラウドサービスベンダーが提供しているAPIを利用して連携し、CASBにて操作ログやファイル情報の解析を行います。APIを利用する仕組みのため、サンクションITサービスのみを管理することができます。また、サンクションITサービスだとしても、APIに対応していないと利用できないため注意が必要です。

プロキシ型

通信経路上にプロキシ型のCASBを設置することで、あらかじめ決められたポリシーに従ってアクセスを制御します。プロキシ型のCASBには、フォワードプロキシタイプとリバースプロシキタイプの2種類があります。

フォワードプロキシタイプ

フォワードプロキシタイプは、ユーザーとクラウドサービス間の通信を仲介するプロキシサーバーとして機能します。ユーザーデバイスへのエージェントインストールやクラウドサービス側の設定変更が不要のため導入が簡単ですが、すべてのトラフィックを処理するためパフォーマンスへの影響が懸念されます。

リバースプロキシタイプ

リバースプロキシタイプは、クラウドサービスの前に配置され、ユーザーからのリクエストを処理するプロキシサーバーとして機能します。パフォーマンスへの影響が少ない代わりに導入のハードルが高くなります。

ログ分析型

既存のゲートウェイ機器(UTMやファイアウォールなど)のログを分析することで利用状況を把握します。このタイプのCASBは、遮断するべきアクセスが検出された場合でも、基本的にはゲートウェイ機器だけでは通信を遮断することはできません。ゲートウェイ機器との連携によって通信を遮断するよう設定できるものもありますが、通信遮断をするのはあくまで既存のゲートウェイ機器のため、従来のURLフィルターと同レベルの制御(宛先ごとの許可/拒否)に限られます。

クラウドネイティブ型

クラウドネイティブ型CASBは、クラウドサービスプロバイダーが提供するCASBサービスです。従来のCASBと異なり、クラウドサービスと一体化されているため、導入や運用が容易で、シームレスなセキュリティ対策を実現できます。

導入するときのポイント

実際にCASBを導入する際には、どのようなポイントを事前に確認しておいたら良いのでしょうか。

セキュリティポリシーを定める

CASBを活用して、実際にクラウドサービスの利用ルールを定める際に必要になるのが、企業としてのセキュリティポリシー(運用方針)です。会社として保有するデータ・機密情報やその重要性、保管場所、アクセス可能な範囲などを決めることで、クラウドサービスの利用ルールを定めることが可能になります。

なお、CASBはクラウドサービスへのアクセス権限や操作権限を制御することはできますが、クラウドサービス側のセキュリティ管理は行えない(ベンダーのセキュリティ対策に依存する)ため、リスクがゼロにはならない点は注意しておきましょう。

導入方法を選択する

前述の通り、CASBの導入方法にはAPI型、プロキシ型、ログ分析型、クラウドネイティブ型の4つがあります。どこまで細かい制御が必要なのか、従業員の利用しているクラウドサービスやデバイス、アクセス環境がどれくらい多岐にわたるのか、などに応じて最適なものを選ぶ必要があります。

対応可能なクラウドサービスを確認する

対応可能なクラウドサービスが少ない場合、複数のクラウドサービスを一元的に管理できるというCASBの強みを活かすことができません。あらゆるクラウドサービスを網羅的に管理するためには、できるだけ従業員が利用している(利用する可能性がある)サービスにはすべて対応しているものが望ましいです。

異変への対処方法を検討する

CASBの役割はあくまでも異変の検知です。セキュリティ上の異変を発見したあとに実際に対処するためには、別のセキュリティツールが必要になる場合があります。

関連するセキュリティ用語

業務のデジタル化が進んだことやサイバー攻撃が巧妙化したことで、以前よりも高度なセキュリティ対策が必要になりました。ここでは、合わせて抑えておきたいセキュリティ用語を2つご紹介します。

SWG(セキュアウェブゲートウェイ)

CASBは、あくまでもクラウドサービスへのアクセスに関するセキュリティ対策であり、一般的なWebサイトへのアクセスは対象外です。一方、SWGは、いわゆるプロキシサービスであり、URLフィルタリング、アンチウイルス、サンドボックスなどの機能を持っています。

SASE(Secure Access Service Edge:サシー)

SASEは、従来の境界型のネットワークセキュリティモデルとは異なり、ネットワーク機能とセキュリティ機能をクラウド上で統合して提供するゼロトラストモデルの新しいアーキテクチャー(構成)です。

SASEは、ネットワークとセキュリティの複合的な機能を持っており、先に紹介したCASBやSWGなどは、その一例です。

ネットワーク機能の例

- SD-WAN

- グローバルバックボーン

- WAN 最適化・高速化

- 拠点間ルーティング

セキュリティ機能の例

働き方の多様化に伴い、さまざまなクラウドサービスを利用することは当たり前になりました。便利な反面、対策しなければならないセキュリティリスクも多方面に存在する多くあるため、情シス担当者が個別に対処していくには限界があります。

CASBのようなクラウドサービスの利用状況を一元的に管理できるようなソリューションは、セキュリティリスクの軽減だけでなく、貴重な情シス人材の有効活用にもつながるので、ぜひ多くの企業で導入を検討いただきたいです。