脆弱性が起きる理由とは?脆弱性のリスクと対策について徹底解説

システムを運用する上で、脆弱性の管理は切っても切り離せない重要な作業です。情シス担当なら脆弱性について把握し管理することの重要性を熟知しているでしょうが、一般の従業員からすると脆弱性と聞いてピンとこない人もいるかもしれません。

しかし、IoTが浸透した現代においては、身の回りの様々なものがソフトウェアを搭載し、インターネットに繋がっています。ソフトウェアを搭載しているという事は脆弱性を孕んでいる事でもあり、インターネットに繋がっているという事は外部から攻撃が可能ということです。また国民の大半が所持しているスマホも格好の的。脆弱性は、情シス担当だけではなく各個人が把握しておくべき知識と言えるでしょう。

そして企業においての脆弱性とは、決してシステムに係わる部分だけではなく人的要因も含みます。サイバー攻撃が活況な現在は社員一丸となって脆弱箇所の最小化を目指していかないといけません。

本稿では脆弱性について解説していきます。是非情報セキュリティ対策の参考にしていただければ幸いです。

脆弱性とは

脆弱(ぜいじゃく)とは、その名の通り「脆くて弱くなっていること」を指します。

サイバーセキュリティにおいての脆弱性は、総務省が「コンピュータのOSやソフトウェアにおいて、プログラムの不具合や設計上のミスが原因となって発生した情報セキュリティ上の欠陥のこと」と定義していました。これはセキュリティホールとも呼ばれ、悪意を持った第三者が攻撃をする上で、まさしくこの”穴”を突いてきます。

外部に公開しているWEBサイト内に脆弱性があると改ざんや情報漏洩の被害に遭ったり、踏み台にされ加害者にさせられてしまうこともあります。

また、企業にとっての脆弱性は通信の世界以外にも存在します。

例えば重要なシステムの管理者権限アカウントのパスワードをパソコンの画面に付箋で貼り付けて管理していたり、サーバルームの施錠を失念したり、不審なメールの取り扱いが周知されていなかったり、運用しているシステムに設定ミスがあったりと、運用面や環境面で存在するリスク箇所も脆弱性にあたります。従業員へのセキュリティ教育も脆弱性対策の一環と覚えておきましょう。

脆弱性の原因

ここからはサイバーセキュリティにおける脆弱性についてお話していきましょう。

脆弱性は、システムを新しく開発する過程で起こる設計ミスやプログラムのコーディング段階で起こるバグ(不具合)が原因です。

ユーザ観点でいうと、本来できないはずの操作ができてしまったり、閲覧できてはならない情報が閲覧できてしまったりすることです。

勿論、開発者が本稼働する前に脆弱性を解消しておくのですが、開発段階で見つけた脆弱性は解消したつもりでも本稼働前のテストで複数の脆弱性を検出する事もありますし、その後の本稼働で更なる脆弱性が見つかる事もあります。

脆弱性の種類

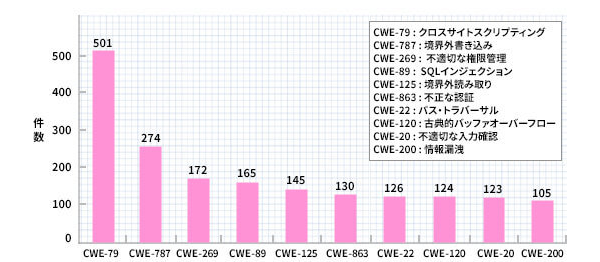

IPA(情報処理推進機構)が2022年に発表した脆弱性対策情報データベース JVN iPediaに関する活動報告レポートを見てみましょう。IPAとは、経済産業省の管轄下に置かれる独立行政法人です。IT社会の潮流や技術動向を広い視野で捉え、社会課題の解決や産業の発展につながる指針を示していく事を主軸としています。各所から報告される脆弱性についての情報や修正プログラムを公開し、重要なセキュリティ情報については注意喚起を促しています。

以下は、IPAに登録された脆弱性対策情報の内訳です。クロスサイトスクリプティング(CWE-79)が断トツの首位である事が分かりますね。上位の脆弱性について2つ紹介します。

クロスサイトスクリプティングは、入力フォームや掲示板などのページに悪意のあるページを表示されてしまう脆弱性です。この脆弱性が悪用されると、掲示板に悪意のあるスクリプト(命令文)を含む文字列を書き込むことで、別のユーザーが掲示板を見たときに不正なページを表示される可能性があります。

この脆弱性を悪用した攻撃はクロスサイトスクリプティング攻撃といい、攻撃者はメールやSNSなどを通じて罠のしかけられたリンクをクリックするようユーザーを誘導します。ユーザーが誤ってこのリンクをクリックしてしまうと、脆弱性のあるサーバーに転送され、悪意あるスクリプトを含んだWebページがユーザーのPCへと返送されます。そしてWebページが表示される過程で悪意あるスクリプトがユーザーのPC上で実行されます。

これによりPCに保存されているクッキー情報の漏出、個人情報の漏えい、偽のWebページの表示などの被害を受ける可能性が発生します。

境界外書き込み(CWE-787)は、領域外メモリへの書き出しに関連する脆弱性です。例えば、攻撃者が悪意のあるメールを送信し、受信者側でメールの処理を行う際に自動的に境界外書き込みが行われてしまうことで情報漏洩が起こったり、領域外メモリへの書き出しをトリガーに任意のコード実行を許してしまうことで改ざんやサービス運用妨害 (DoS) 状態にされる可能性があります。

上位2種が圧倒的ながら追随するその他の脆弱性もリスクが高く対応優先度が高いものです。

このように脆弱性は公開されています。修正パッチを更新しないまま放置しておくことのリスクを今一度認識しておきましょう。

脆弱性のリスクや脅威

脅威とは、リスクを発生させる要因、情報資産に損失を与える要因のことで、結果的に組織が保有する情報資産に対して害を及ぼす、または発生する可能性のあるものをいいます。

脆弱性をそのままにしておくということは、脅威に晒されている状態です。

ネットワーク領域における脅威とは技術的脅威が概ねを占めており、具体的には、マルウェア、フィッシング詐欺、標的型メール、クロスサイトスクリプティング攻撃、バッファオーバーフロー攻撃、Dos攻撃、ポートスキャン、ゼロデイ攻撃、総当たり攻撃などの多種に亘るサイバー攻撃を指します。

攻撃者は、ネットワークやシステムの脆弱性を悪用して対象へ攻撃を仕掛けます。公開しているウェブサイト上に脆弱性があれば、そこからデータ改ざん、情報搾取、(別の対象へ攻撃する為の)踏み台化などの被害に遭うリスクがあります。

また、VPNに脆弱性があれば、ネットワークへの侵入、盗聴などのリスクがあります。そして社内システムに脆弱性があれば、攻撃者は不正メールや不正URLなどを経由して社内にマルウェアを送り込み、システムの脆弱性に乗じてネットワークへの侵入を果たしたり、情報凍結、データ漏えい、改ざん、踏み台化などあらゆる攻撃を施す事が出来ます。「うちの会社は狙われないだろう」と考えるのは間違いです。例えばマルウェアの1つであるワームはターゲット選定に意志はありません。感染させられるネットワークに片っ端から入っていくプログラムだからです。自社が直接狙われなくても取引先から感染が広がって来ます。

最近世の中を席巻しているEmotetもワーム機能を有しており、自己増殖する事が出来ます。

ひとたび侵入を許せば、Emotet自らネットワーク内の他の端末への侵入を試みます。自分で自分を複製しメールに添付して、その組織のアドレス帳から不特定多数に送信する事で、関係会社にも感染を拡大していくのです。

このように、適切な脆弱性対策を行わないと、重大なセキュリティインシデントに至るかもしれません。

脆弱性への対応や対策とは

とはいえ、どうすりゃいいの・・・と頭を抱えているわけにはいきませんよね。企業は資産である情報を堅牢に護らなければいけません。さんざん怖いことを書きましたが、脆弱性がキーになっているからこそ、脆弱性管理を適切に行うことである程度の脅威は免れます。

一番の基本は、OSやソフトウェアのアップデートを欠かさないことです。

ベンダーは自社の製品に脆弱性が確認された場合、それを修正するプログラムを公開します。修正プログラムをユーザがインストールすれば脆弱性が解消されるという仕組みです。

パソコンは勿論スマホなども同様です。修正プログラムが公開されていながらアップデートを怠るとその間は被害に遭う可能性が高くなっている状態と言えます。現実論、他のシステムとの連動性等、アップデートを適用する前に確認しないといけないことがあったり、なかなか即時対応する事が出来ない場合もあるかと思いますが、極力最短で対応する事を推奨したいです。

脆弱性管理(パッチマネジメント)は専任の担当者を要する程、重要な任務だと思います。人材リソースが不足している企業はアウトソーシングサービスでカバーすることも有効です。しかしながら、適切な脆弱性管理が行えていたとしてもゼロデイ攻撃の前では、これらの予防的運用努力は効果がないかもしれません。

サイバーセキュリティにおいて脆弱性の管理は必要不可欠な要素です。その他ファイアウォールやアンチウイルス製品などを組み合わせ多層防御を施すことで攻撃者からの防御を果たします。そして、万が一マルウェア感染やネットワーク侵入を許してしまった場合、EDRやMDRなどを使ってそれに伴う被害を最小限に抑え込むという視点も大変注目されており、導入を進めている企業が少なくありません。是非、こちらも併せてチェックしてみてください。