サイバー攻撃対策として、中小企業でも行うべき基本の9つのこと

サイバー攻撃は現代社会の大きな脅威となっており、中小企業も例外ではありません。しかし、実際にどのような対策をすればいいのか、何から始めればいいのか迷っている方も多いかと思います。

この記事では、中小企業でも行える基本的なサイバー攻撃対策について分かりやすく説明します。被害が増えているサイバー攻撃の事例や、攻撃を行う犯罪者の目的、そして具体的な対策など、幅広く解説します。

日々、複雑化・巧妙化するサイバー攻撃

サイバー攻撃は技術の進化とともに巧妙さを増しています。対策を講じても、それをかいくぐる攻撃が次々と現れ、まるでいたちごっこのようになっています。すべての攻撃に対して完璧な対策を行うことは不可能ですが、主要なサイバー攻撃については、理解しておく必要があります。

フィッシング詐欺(フィッシング攻撃)

フィッシング詐欺(フィッシング攻撃とも言います)とは、精巧に作られた偽物のWebサイトへ誘導し、そのWebサイト上で重要な情報を入力させることで、不正に情報を取得する犯罪です。信用できる相手を装った攻撃メールを送付し、リンクをクリックさせることで、偽サイトへ誘導します。

これは、業務上の関係者からのメールを装う場合も、プライベートな相手からのメールを装う場合も、どちらも注意が必要です。業務上の関係者を装う場合は取引先や顧客のようにみせかけ、社外秘の情報を取得しようとします。プライベートな相手を装う場合は、銀行やクレジットカード会社などのようにみせかけ、銀行口座の暗証番号やクレジットカード番号を引き出そうとします。

ランサムウェア

ランサムウェアとは、コンピューターやサーバーに侵入して、中にあるデータを暗号化し使えない状態にすることで、データを人質にとり暗号化の解除のために身代金を要求する犯罪です。身代金を支払ったとしても、データが元に戻らないこともあるため、要求に応じて身代金を支払うことは禁物です。

経済産業省のIT政策実施機関であるIPAが毎年発行している資料「情報セキュリティ10大脅威 2024」の組織編では、このランサムウェアの被害が9年連続で脅威の1位となっています。

ランサムウェアのプログラムは、サイバー犯罪者が自分自身で作成することもありますが、一部は「ランサムウェア as a service」(RaaS)と呼ばれる形式でダークウェブ(インターネット上の闇市場)で売買されています。このRaaSは、技術的なスキルが低い犯罪者でも簡単にランサムウェア攻撃を行うことを可能にしています。

Webサイト改ざん

Webサイト改ざんとは、他人のWebサイトに無断で手を加え、情報を改変したり、ウイルスなどの悪意あるプログラムを仕込んだりする行為を指します。これは、Webサイトを訪れるユーザーだけでなく、Webサイトの所有者に対する攻撃でもあります。

ユーザーが受ける被害例としては、Webサイトの掲載情報が書き換えられた場合、誤った情報を手に入れることになり、意思決定に影響が出ることなどが考えられます。また、Webサイトのプログラムが書き換えられると、Webサイト上で重要な情報を入力し送信する際に、別のサーバーへ送信されるようになっているかもしれません。

Webサイトの所有者が受ける被害例としては、誤った情報を掲載し信用を失うというだけでなく、情報漏えいに加担する加害者になってしまうということが挙げられます。

内部不正

サイバー攻撃は、外部から受けるものだけとは限りません。組織内の悪意ある人間が自社の情報を故意に漏らしたり、システムに障害を起こしたりする内部不正にも注意が必要です。

さらに、転職などにより外部に流出する人間にも気をつけなければいけません。競合他社に転職する際に、前の会社の重要情報を持ち出すという被害例もあります。

サイバー攻撃を行う犯罪者の目的

サイバー攻撃はただ単にシステムを混乱させるだけではなく、犯罪者たちがさまざまな目的を達成するために行われます。ここでは4つの代表的な目的についてご紹介します。

金銭的利益のため

サイバー攻撃の目的の1つに、金銭的利益の追求があります。サイバー犯罪者は個人や企業の重要なデータを盗み、それを売買したり、身代金を要求するといった行為を行います。特に、クレジットカード情報や個人認証情報(IDやパスワード)などの貴重な情報は、ダークウェブで高価で取引されます。

前述したランサムウェアによる攻撃は、金銭目的のサイバー攻撃の代表的な例です。

愉快犯、自己顕示欲を満たすため

一部のサイバー犯罪者は、単に技術的な能力を試したい、あるいはその技術を誇示したいという理由から攻撃を行います。彼らはしばしば、サイバー攻撃がもたらす破壊や混乱に喜びを感じ、その結果を自己顕示の一環として捉えます。このタイプの攻撃者は自身の技術力を披露するために、大規模なサイバー攻撃を計画・実行することがあります。その結果、企業や政府機関は莫大な費用をかけて対策を講じることが求められます。このタイプの攻撃者は通常、技術的に優れた能力を持っているため、防御は特に困難となります。

政治的・社会的な主張のため

サイバー攻撃が行われる別の理由は、政治的または社会的なメッセージを伝えるためです。これらの攻撃者は「ハクティビスト」と呼ばれ、インターネットを使用して特定の課題や問題に対する注意を引こうとします。彼らはWebサイトをハッキングしてメッセージを掲示したり、敵対する組織に対するデータ侵害を行ったりします。

これらの攻撃は特定の政治的イベントや社会的な議題に合わせて行われることが多く、目立つ効果を狙っています。また、これらの攻撃はメディアの注目を集めやすいため、攻撃を受けた組織の評判に大きな影響を与えることがあります。

国家や企業によるスパイ活動のため

サイバー攻撃は、情報収集やスパイ活動のために国家や企業によっても使用されます。これらの組織は、競争優位を獲得したり、他国の戦略を理解したりするために、敵対する組織や国家のネットワークを侵害します。この種のサイバー攻撃は、通常、非常に高度で洗練された技術を使用し、長期間にわたり標的のネットワーク内に潜伏します。

国家によるサイバー攻撃はサイバー戦争とも呼ばれ、国家間の紛争がデジタル空間に広がっている現代の現象を表しています。一方、企業によるサイバースパイ活動は、技術の盗用や商業秘密の窃取を目的として行われます。これらの攻撃は、被害を受けた企業にとって大きな経済的損失をもたらす可能性があります。

サイバー攻撃の対策は「入口対策」「内部対策」「出口対策」の3種類

サイバー攻撃は通常、以下のような段階によって行われます。

- 攻撃対象のネットワークやシステムに侵入する

- 目的の情報へのアクセス権限を獲得する

- 目的の情報を自分たちが管理する外部サーバーへ送信し、情報を盗み出す

セキュリティ対策は、これらのフィーズごとに対策が必要で、それぞれ「入口対策」「内部対策」「出口対策」の3つに大別されます。これら3つの対策は、互いに補い合い、効果的なサイバーセキュリティを実現するためには欠かせない要素となっています。

入口対策

「入口対策」とは、サイバー攻撃の第1フェーズへの対策で、攻撃者が組織のネットワークに侵入するのを防ぐことを指します。

ネットワークの門番のようなイメージで、不正にアクセスしようとする通信やウイルスなどを検知し、ブロックする対策です。

内部対策

「内部対策」は、サイバー攻撃の第2フェーズへの対策で、攻撃者が目的の情報へのアクセス権限を獲得するのを防ぐことを指します。

これは、外部から不正にアクセスしたユーザーをブロックするだけでなく、組織内部の脅威に対処するための対策も含まれます。内部の脅威には、悪意を持ったユーザーによる意図的な攻撃(内部犯罪)と、ユーザーの誤操作や無知による脅威の2種類があります。

出口対策

「出口対策」とは、サイバー攻撃の第3フェーズへの対策で、既に侵入した攻撃者が内部の重要な情報を持ち出すのを防ぐことを指します。これはデータの流出を防ぐための重要なステップで、侵入者にとって有益な情報を外部に送信する行為を阻止します。

出口対策は、さまざまなセキュリティ対策の中でも特に重要です。なぜなら、攻撃者がネットワークやシステムに侵入し、目的の情報をたどり着いたとしても、外部送信できなければ、情報漏えいを防ぐことができるからです。

「ゼロトラスト」という新しい考え方

「ゼロトラスト」は、組織のセキュリティに対する新しいアプローチで、その名の通り「何も信じない」という原則に基づいています。ゼロトラストの基本的な考え方は、すべての通信(内部・外部を問わず)が潜在的に危険であると見なし、情報へのアクセスのたびに認証を要求し、必要な権限を持つユーザーのみが特定の情報にアクセスできるようにすることです。

これは従来の「境界型セキュリティ」モデルとは大きく異なります。従来のモデルでは、組織のネットワークの出入り口に防御壁(ファイアウォールなど)を設け、外部からの攻撃を防ぐ一方で、内部のユーザーには広いアクセス権を与えていました。しかし、これは内部からの脅威や、一度防衛壁を突破された場合のリスクを高める可能性があります。

ゼロトラストモデルでは、正当にであれ、不正にであれ、ネットワークに侵入した後も、ユーザーやデバイスが特定の情報へのアクセス権限を持っているかを確認され、適切な認証を経ることになります。これにより、一部が侵害されたとしても、その影響が他のシステムやデータに広がるのを防ぐことができます。

ゼロトラストは、セキュリティレベルを高めることに有効ですが、認証がスムーズにいかなければ、ユーザーの利便性が低下するおそれがあります。SSO(シングルサインオン)などを利用し、素早く認証できる仕組みを合わせて整備することが求められます。

中小企業も油断できない理由

サイバー攻撃の対象は、大企業だけと考えられることも多いですが、中小企業にとっても他人事ではありません。その理由をご紹介しましょう。

セキュリティ対策が不十分

中小企業の場合、金銭的・人的リソースが限定的であるためにセキュリティ対策が十分に行われていないことが多いです。これが攻撃者にとってはターゲットとなりやすい環境を作り出してしまいます。したがって、限られたリソースの中でも、セキュリティ対策は必要不可欠な投資と捉え、適切な対策を講じることが重要となります。

踏み台攻撃(サプライチェーン攻撃)

また、中小企業が大企業との取引関係を通じて「踏み台攻撃」(サプライチェーン攻撃とも言います)の対象となるケースも増えています。攻撃者は、まず始めにセキュリティ対策が不十分な中小企業へ侵入し、その中小企業を踏み台にして大企業のシステムに侵入しようと試みます。このような脅威から自社だけでなく取引先企業を守るためにも、中小企業がセキュリティ対策を強化することは極めて重要です。

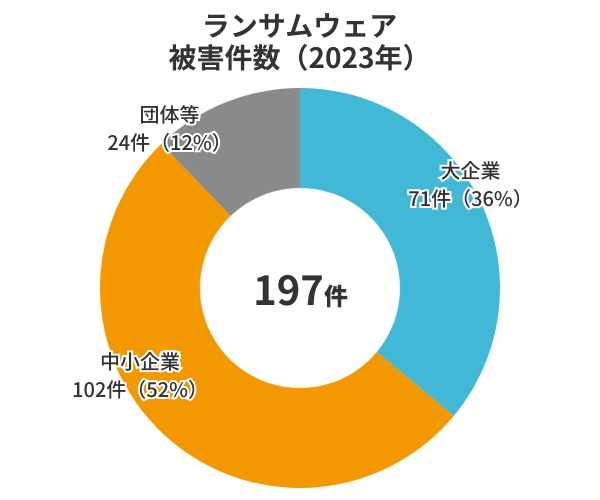

ランサムウェア被害の半数以上は中小企業

警察庁サイバー企画課が発表した令和5年におけるサイバー空間をめぐる脅威の情勢等についてによると、令和5年(2023年)に発生したランサムウェア被害の52%は、中小企業がターゲットとなっています。

実際のケース1:ECサイトへの不正アクセスにより営業機会損失が発生

- 所在地:大阪府

- 業種:卸売業 ・ 小売業

- 従業員規模:5名以下

自社のECサイトに不正アクセスの痕跡があった。決済方法としてクレジットカード決済も認めているのだが、決済のページに多数のアクセスがあった。具体的にはクレジットカード番号をランダムに入力し、決済を試みていたようである。幸い、決済はすべて失敗していたためクレジットカードの不正利用はなかった。しかし、手当のために1週間程度の期間が必要となってしまい、その間、一部の機能が制限されたこともあり、金銭的にもわずかであるがマイナスが生じてしまった。

実際のケース2:顧客情報の入ったパソコンの紛失事故により取引先の信用を失墜

- 所在地:石川県

- 業種:建設業

- 従業員規模:101〜300名

従業員が顧客情報の入ったパソコンを持ち出した時に紛失事故が発生した。顧客に対して紛失の報告をしたが信用を失うこととなった。

実際のケース3:ランサムウェア感染により復旧作業のための時間と費用を費やす

- 所在地:石川県

- 業種:建設業

- 従員規模:101〜300名

ランサムウェアに感染し、サーバー上のファイルが暗号化されて、身代金を要求される被害を経験した。復旧作業のために時間や費用を費やすことになってしまった。

※出典(実際のケース1~3):中小企業の情報セキュリティ対策ガイドライン第3.1版|IPA(独立行政法人情報処理推進機構)

最低限行うべきサイバー攻撃への対策

企業や組織・団体での対策

セキュリティポリシーの策定

セキュリティポリシーとは、組織全体の情報セキュリティを保つための基本的なルールやガイドラインを文書化したものです。これは組織の情報資産を保護し、情報セキュリティに関するリスクを管理するためのフレームワークとなります。

セキュリティポリシーには、例えば次のような内容が含まれます。

- パスワードポリシー:パスワードの作成や更新、保存に関するルールを定めます。強固なパスワードの作成方法や、定期的なパスワードの変更が求められることが多いです。

- アクセス制御:必要な情報へのアクセスのみを許可し、不用意に広いアクセス権を付与することを防ぎます。

- 不正アクセスの報告方法:もしも不正アクセスが発生した場合の報告方法や対応手順を明確にします。

- データの保存と共有:機密性の高い情報の保管場所や、情報の共有方法、保存期間などを定めます。

セキュリティポリシーは、全ての従業員が理解し、遵守することが求められます。そのため、定期的な教育やトレーニングを通じてポリシーを周知することが重要です。また、ポリシーは組織のビジネスニーズや技術環境の変化に応じて定期的に見直し、更新することも必要です。

セキュリティシステムの導入・更新

セキュリティシステムとは、企業の情報システムをサイバー攻撃から保護するためのソフトウェアやハードウェアのことを指します。代表的なものには、ファイアウォールやアンチウイルス、侵入検知システム(IDS)、侵入防止システム(IPS)などがあります。

- ファイアウォール:ネットワークの入口と出口に位置し、不正な通信をブロックする役割を担います。

- アンチウイルス:ウイルスやマルウェアの侵入を防いだり、既に侵入してしまったものを検知・削除します。

- 侵入検知システム(IDS):ネットワークに侵入しようとする通信を監視し、既知の攻撃パターンや異常な行動を検知します。

- 侵入防止システム(IPS):IDSで検知した怪しい通信に対して、その動きをブロックします。

これらのシステムは、1度導入すれば終わりというわけではなく、新しいサイバー攻撃が現れると、検知したりブロックしたりできなくなる可能性があるため、定期的に更新することが必要です。

定期的なセキュリティチェックと更新

定期的なセキュリティチェックは、システムの脆弱性を見つけ出し、それを修正するための重要なプロセスです。このチェックは、外部からの攻撃だけでなく、内部からの脅威に対する防御も含みます。チェックは、専門的な知識を持つ内部のスタッフや、信頼できるセキュリティ専門家によって行われる必要があります。

セキュリティチェックには、以下のような方法があります。

- セキュリティ監査:組織の情報セキュリティ対策が適切に機能しているか、または規定や法規制を満たしているかを確認するため、第三者的な目線でチェックを行います。組織内で監査人を立てる内部監査のほか、組織外から監査人を呼ぶ外部監査もあります。

- ペネトレーションテスト:専門家が悪意のあるハッカーの視点でシステムやネットワークに対する攻撃を模擬的に行い、セキュリティの弱点や脆弱性の発見を試みます。これは、実際に発生する可能性があるサイバー攻撃をすでに特定できていて、その攻撃に利用される具体的な脆弱性や問題点を発見したい場合に適しています。

- 脆弱性診断:スキャンツールを使ったり、専門家が手動で調査したりすることで、システムの脆弱性を評価し、セキュリティの弱点を見つけ出します。診断対象のシステムに存在する脆弱性を網羅的に発見し、システム全体におけるセキュリティを維持したい場合に適しています。

これらのチェックもセキュリティシステムと同様に、1度実施したら終わりというわけではなく、定期的に行うことで、組織はセキュリティ上の弱点を早期に発見し、修正することができます。

データのバックアップ

データのバックアップとは、情報を二重(または多重)に保存することで、データが失われた場合でも元に戻すことができるようにすることです。これは、ハードウェアの故障、自然災害、ヒューマンエラー、そしてサイバー攻撃など、様々なリスクからデータを保護するために重要です。

データバックアップは、特にランサムウェアへの対策として有効です。定期的なバックアップがあれば、暗号化されたデータが元に戻らなくても、バックアップから復元することで事業を継続することができます。

データのバックアップには、以下のような基本的な原則があります。

- 3-2-1ルール:少なくとも3つのコピーを作り、2つの異なるメディアに保存し、1つは別の場所に保存することが有効です。

- 定期的なバックアップ:データの損失を最小限に抑えるために、定期的に(例えば日次や週次など)バックアップを取ることが重要です。

- バックアップの確認:バックアップが正常に行われ、必要なときにデータを回復できることを定期的に確認します。

これらの対策を行うことで、企業や組織はデータを保護し、ビジネス継続性を確保することができます。

インシデント対応計画の策定

インシデント対応計画とは、セキュリティ侵害が発生した場合の対策を事前に計画し、どのように対応するかを明確に定義したものです。この計画には、対象となるインシデントの定義、対応チームの役割と責任、インシデントの識別と報告の手順、そしてインシデント後の復旧とレビューのプロセスが含まれます。

ここで重要なのは、インシデント対応計画が具体的で明確であること、そして全ての関係者がその内容を理解し、必要な行動をとれるようにすることです。

具体的なステップは以下の通りです。

- 準備:対応チームを組織し、役割を割り当て、必要なリソースを確保します。

- 検出と報告:セキュリティ侵害の兆候を検出し、それを報告する手順を定めます。

- 評価と決定:報告されたインシデントを評価し、それが真のセキュリティ侵害であるかどうかを決定します。

- 対応:侵害を隔離し、影響を最小限に抑え、被害のないシステムを安全な状態に保ちます。

- 復旧:侵害からの復旧を計画し、システムを正常な運用状態に戻します。

- レビュー:インシデントの原因を調査し、どのように改善できるかを評価します。

これらの対策を行うことで、企業や組織はセキュリティ侵害から迅速に回復し、その影響を最小限に抑えることができます。

従業員個人での対策

パスワードの管理

パスワードは、オンラインアカウントを保護する最初の防御線です。しかし、単純なパスワードを使用したり、同じパスワードを複数のアカウントで使ったりすると、サイバー攻撃者による侵入のリスクが高まります。

パスワードの管理には以下のような基本的な原則があります。

- 強力なパスワードを作成する:長さ、複雑さ、予測困難性はパスワードの強度を決定します。長さは8文字以上、大文字・小文字・数字・特殊文字を組み合わせる、一般的な単語や個人情報(生年月日や名前など)を避ける、などが良いパスワード作りの基本です。

- パスワードを定期的に変更する:パスワードを定期的に変更することで、既に漏えいしている可能性のあるパスワードを使い続けるリスクを減らすことができます。

- 各アカウントに異なるパスワードを使用する:1つのパスワードが漏えいした場合でも、他のアカウントが保護されるように、各アカウントに異なるパスワードを使用します。

- パスワード管理ツールを使用する:上記のようなパスワード管理を人間の記憶だけで行うのは非常に難しいため、管理ツールを使うことが有効です。

これらの対策を実行することで、従業員は自身のアカウントをサイバー攻撃から守ることができます。

不審なメールの開封を避ける

この対策は、前述したフィッシング詐欺の被害を防ぐために特に重要です。また、メールに添付されたファイルやリンクを開くことで、マルウェアに感染する可能性もあります。

以下に、不審なメールを見分けるための基本的なポイントを示します。

- 差出人の確認:メールの差出人が誰であるかを確認します。知らない人や期待していない組織からのメールは注意が必要です。

- 文章のチェック:急を要する内容、文法やスペルの間違い、不自然な言葉遣いなどは、フィッシングメールの兆候となる可能性があります。

- リンクや添付ファイルの確認:メールにリンクや添付ファイルがある場合は、それらを開かないようにします。特に、URLが怪しい場合や、添付ファイルが予期せずに送られてきた場合は注意が必要です。

これらの注意点を心に留めておくことで、従業員は自身と組織をサイバー攻撃から守ることができます。

公共のWi-Fiの利用を避ける

公共のWi-Fiは、カフェや空港などで提供されている便利なサービスですが、これらのネットワークはしばしば対策が不十分であり、セキュリティ上のリスクを伴います。

公共のWi-Fiを使用すると、以下のようなリスクがあります。

- データの傍受:悪意のある人が公共のWi-Fiに接続し、通信を傍受してその内容を盗み見る可能性があります。

- マン・イン・ザ・ミドル攻撃:日本語では「中間者攻撃」または「バケツリレー攻撃」とも呼ばれ、悪意のある人が通信を行う2者の間に入り、一方が送った通信内容を改ざんして偽の情報を通信相手に送る攻撃です。

- マルウェアの配布:セキュリティの甘い公共のWi-Fiでは、それに接続するユーザーのデバイスに簡単にマルウェアを配布できてしまいます。

できる限り公共のWi-Fiは利用せず、会社から貸与されているモバイルルーターやスマートフォンのテザリング機能を使って通信するようにしましょう。

プライベートと業務の端末を分ける

プライベートと業務の端末を分けることは、従業員個人が行うべきサイバー攻撃への基本的な対策の1つです。

その理由は、プライベートで使用する端末と業務で使用する端末には、それぞれ異なるリスクが存在し、この2つを混在させることで、業務データが危険に晒される可能性があるからです。

例えば、業務で使う端末では、セキュリティの観点から、安全でないWebサイトを閲覧したり、未知のアプリケーションをダウンロードしたりするのは制限するべきです。加えて、何かインシデントが発生した際に追跡できるように、あらゆるログデータの管理も必要です。一方で、プライベートで使用する端末においては、利便性やプライバシーを損なう可能性があるため、そのような制限をかけることはできません。

また、業務上の機密情報をプライベートな知り合いに誤って送ってしまったり、逆にプライベートな情報を業務関係者に誤って送ってしまうリスクも発生します。

これらのリスクを避けるためには、業務用とプライベート用の端末を明確に分け、それぞれに適切なセキュリティ対策を施すことが重要です。

業務用の端末では、企業のセキュリティポリシーに従い、必要なセキュリティソフトウェアをインストールし、定期的なアップデートとパッチの適用を行います。当然、プライベート用の端末でも、ウイルス対策ソフトの導入、定期的なアップデート、不審なアプリケーションのダウンロードを避けるなど、基本的なセキュリティ対策は必要です。

ガイドラインを参考にしよう

上記の対策をすべて一から自分たちだけで考えようとするのは非常に難しいと思います。企業がセキュリティ対策を行う際に参考にできるガイドラインやフレームワークは多数あるので、それらを参考にすることがおすすめです。

以下に、特に日本国内の中小企業が参考にしやすいものをご紹介します。

「中小企業のための情報セキュリティ対策ガイドライン」(情報処理推進機構)

このガイドラインは、特に中小企業の規模やリソースを考慮したセキュリティ対策を提案しています。具体的な対策やチェックリストを提供し、中小企業が自社の情報セキュリティ対策を進める上での参考になります。

「中小企業者等における個人情報の適切な取扱いに関するガイドライン」(個人情報保護委員会)

中小企業が個人情報を適切に取り扱うための基本的なガイドラインです。個人情報の管理方法や漏えい防止のための対策などが具体的に説明されています。

「情報セキュリティ・サイバーセキュリティ対策の手引き」(中小企業庁)

情報セキュリティ対策の基本から、具体的な対策、教育・訓練までを網羅したガイドブックです。中小企業が情報セキュリティ対策を進める際の参考資料として役立ちます。

これらのガイドラインは、特に中小企業の規模やリソースを考慮して作成されており、実践的な対策を提供しています。これらを参考にすることで、中小企業も効果的な情報セキュリティ対策を進めることができます。

サイバー攻撃は、全ての企業にとって現実的な脅威となっています。特に中小企業は、資源が限られているために対策が十分でないことが多く、攻撃者のターゲットになり易いです。しかし、この記事で紹介したような基本的な対策を行うことで、サイバー攻撃から自社を守ることが可能です。

サイバーセキュリティは、単なるITの問題ではなく、ビジネスの継続性や信頼性を保つために必要な経営の課題であると認識し、積極的に対策を進めましょう。