ゼロトラストセキュリティとは?仕組みやメリットについて解説

働き方改革により働く場所の多様化が進みました。自宅やカフェ、出張先など外部から企業データにアクセスする機会も多いのではないでしょうか。

場所を選ばずに社内データにアクセスできるのは便利な一方、セキュリティ面のリスクが懸念されます。ここでは、新しいセキュリティモデルとして注目されてきた「ゼロトラストセキュリティ」の考え方、メリット・デメリットなどについて説明します。

ゼロトラストセキュリティとは?

ゼロトラストセキュリティモデルは2010年にフォレスター・リサーチ社が提唱した、これまでの境界型セキュリティモデルを否定する新しいセキュリティアーキテクチャー(構造、構成)のモデルです。働き方改革やデジタルトランスフォーメーション(Digital transformation:DX)への取り組みにより企業のネットワーク構成が大幅に変わってきた現代において、注目されるようになりました。

ゼロトラストセキュリティは、その名の通りすべてのアクセスを信頼しない(zero trust)という考えを基盤に構成されます。社内ネットワーク内で行われるやりとりすらも、ユーザー、デバイス、フローを信頼せず、通信が発生する度に検証を行い、接続可否を判断します。これにより、社内と社外のネットワークの境界線が曖昧になってしまっても、または巧妙化したマルウェアに境界線内の侵入されてしまったとしても、水際でセキュリティ対策を講じることができるというわけです。

従来のセキュリティモデルとの違い

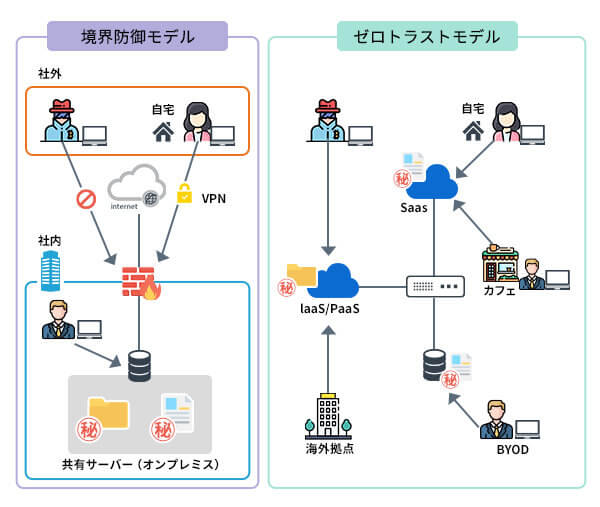

セキュリティ対策の大定番というと、外部から社内ネットワークを守るファイアウォールやIPS/IDSを想像する方が多いでしょう。社内ネットワークと外部ネットワークの境界に、セキュリティの壁がある状態です。いわゆる境界型セキュリティと呼ばれるものです。

従来の境界型セキュリティのアーキテクチャーは、社内ネットワークとインターネット、そして不特定多数にアクセスさせる社外公開用サーバーを設置するDMZ(非武装地帯)と3つの領域で構成します。それにより安全な領域と危険な領域をしっかりと区別し、その境界でセキュリティを講じることで、徹底して社内ネットワークに不正アクセスを持ち込まないというのが基本的な考えです。出張時や在宅勤務への対応については、VPN接続を行い、認証を受けることで社内ネットワークに入れるようになります。

従来の境界型セキュリティは、「社内は安全」「社外は危険」と分類し、境界にセキュリティ対策を施しますが、ゼロトラストセキュリティはすべての通信が信用できないとして、セキュリティ対策を行う考えです。ゼロトラストセキュリティは、社内の通信であっても厳格なセキュリティ対策が講じられ、ユーザー認証やネットワークの監視、デバイスの確認などから安全性を担保します。

主な確認事項としては以下の通りです。

- 利用中のネットワークが安全か

- ネットワークにつながっているデバイスが安全か(ウイルス感染していないか)

- 不正なアクセスや不審な操作をしていないか

- デバイスやネットワークにセキュリティ対策が施されているか

- 許可されている(会社の管理下にある)デバイスか

- ユーザー本人である認証が行われているか(ID・パスワード、二段階認証など)

- 使用しているアプリケーションに脆弱性がないか

従来型のように、社内ネットワークの中は安全だから…ではなく、すべての通信に対して疑いを持って対応していくのがゼロトラストセキュリティの基本です。

ゼロトラストネットワークアクセス(ZTNA)とは?

ゼロトラストネットワークアクセス(Zero Trust Network Access:ZTNA)は、これまでお話したゼロトラストセキュリティモデルに則ったセキュリティ製品またはサービスのことです。ユーザーからのアクセス要求が発生する度にユーザーのアイデンティティや端末のセキュリティ状態が検証され、あらかじめ定義されたポリシーに基づいて要求されたアクセスが動的に許可される仕組みです。

ゼロトラストセキュリティが注目されている理由とは

テレワークの普及などクラウドネイティブな働き方が浸透するにつれ、境界型セキュリティにさまざまな課題が浮上しました。

一般社団法人 JPCERTコーディネーションセンターが発表している「JPCERT/CC インシデント報告対応レポート 」によると、新型コロナウイルスの感染拡大の際にテレワークを実施した企業が増加した期間に、セキュリティインシデント(事件、事故)が急増しています。

VPN網やインターネット回線への負荷が増大

社外で働く従業員を「境界線内」に入れるためには、一般的にリモートVPNにアクセスさせる必要があります。これまでは出張時など、一部の人を対象に限定的にリモートVPNを使うことが主流でしたが、現在は社外で働く従業員の人数が増えているため、VPN網へかなりの負荷がかかります。それに加えて、社内ネットワーク内の従業員も商談や打ち合わせをオンラインで実施したりと、クラウドサービスの利用が増えているため、インターネット回線への負荷も急増しています。

シャドーITのセキュリティリスクが増大

自社でセキュリティ管理ができないプライベートPCやタブレットの使用、または許可していないアプリの使用によってウイルス感染のリスクは高まります。社員教育で使用制限をかけるのには限界があり、企業は今シャドーITへの対策を求められています。

管理が行き届かないネットワークからのアクセスが増加

自宅ネットワークや公共のコワーキングスペースなどは自社でそのセキュリティレベルを把握、管理することができません。サイバー犯罪者は、セキュリティの甘い自宅ネットワークのWi-Fiルーターから従業員のデバイスにアプローチをかける術を既に実行しています。

VPNを経由することでの通信遅延が発生

場所を選ばない働き方は本来業務効率向上を目的として推進されるべきですが、VPNを経由することで通信経路が遠回りになってしまい、業務効率が悪化する可能性があります。通信遅延が発生すると業務効率が落ちるというだけではなく、従業員がストレスを感じ、それがシャドーITを後押しする要因になりかねません。

侵入したマルウェアを止められない問題

境界型セキュリティは一度認証を受けて社内ネットワークに入れさえすれば、その先に要求したものはすべてアクセスできてしまう特徴があります。万が一マルウェアが社内ネットワークに侵入してしまった際はその感染拡大を止められず、大きな被害に繋がりかねません。

これらの課題をクリアするために、境界型セキュリティに成り代わって登場したのがゼロトラストセキュリティです。

Google におけるゼロトラストセキュリティの取り組み

ゼロトラストセキュリティへの舵を切らなければと思っても、完全にVPNを脱するというのはなかなかハードルが高いと感じている企業も少なくないでしょう。

そんな中、Google は「BeyondCorp」と題して過去10年にわたり独自のやり方でその取り組みを続けてきました。BeyondCorp は全世界10万人以上の Google 社員の利用実績が裏付けしたゼロトラストセキュリティの Google 版モデル(Google 流の実現方法)といえるでしょう。これから起業するような経営者の方々は最初から BeyondCorp Enterprise でネットワークを組むのも選択肢の一つかもしれません。

ゼロトラストセキュリティのメリット

ゼロトラストセキュリティは現代のネットワーク構築に必要不可欠な考え方です。まずはそのメリットについて解説していきましょう。

多様な働き方が可能に

社内外問わずセキュリティを強化することができるのがゼロトラストセキュリティの強みです。テレワークなど社外からの通信であってもセキュリティを担保できるため、場所やデバイス、通信環境を問わず、安心して業務をすることができます。在宅勤務などの多様な働き方にも対応できるのが大きなメリットの一つと言えるでしょう。

セキュリティレベルが大幅に向上

社内ネットワークだけでなく、利用するデバイスやクラウドサービスにもセキュリティ対策を講じられるのがゼロトラストセキュリティです。単に社内外の境界だけではなく、デバイスやネットワーク、アプリケーションなど様々な方面からセキュリティ対策が施されるため、セキュリティレベルが向上します。

管理負担が大幅に軽減

従来は、社内にセキュリティデバイスを設置してセキュリティリスクそれぞれに対してシステムを導入して管理しなければならない…なんてことも多かったと思います。

一方で、ゼロトラストセキュリティを導入する場合、多くはクラウド型のサービスを利用します。クラウド上で各セキュリティを一元管理できるサービスもあるため、情シス担当者の管理負担を大幅に軽減することにもつながります。

ゼロトラストセキュリティのデメリット

一見メリットばかりのように感じるゼロトラストセキュリティですが、注意しなければデメリットにつながる恐れもあります。

利便性・快適性が損なわれる可能性

セキュリティレベルが向上する代わりに、多要素認証やアクセス制限などによる業務の利便性低下の可能性があります。アプリケーションを利用するときに、IDやパスワードだけでなく、SMS認証まであると手順が増えることになります。

また、閲覧したい社内データがあるのに必要な人に必要なアクセス権限が割り当てられていない場合、閲覧できずに情シス担当者や上長に相談しないといけない…なんてことも起こります。

導入のハードルが高い

前項にあるような認証の手間を増やさないようにするためには、SSO(シングルサインオン)の仕組みを取り入れるなど技術で克服することもできますが、それは新しい取り組みになるかもしれません。また、正しくアクセス権限を管理するなど、運用上の新たな課題も生まれることでしょう。

さらに、いざ導入を検討すると「既存の境界型ネットワーク(VPNやファイアウォール)を脱却することはできない」という結論にいきつく企業も多くあります。そうなると、どこまでを残しどこからを刷新するのかを判断するスキルとノウハウが必要です。そして、ゼロトラストネットワークを構築するためには、既存のネットワークの脆弱性を正しく把握したり重要情報の定義設定を問題なくできることが前提になります。これらが足枷となり、いまだゼロトラストセキュリティのモデルについて、調査や検討に着手できていない企業も少なくないでしょう。

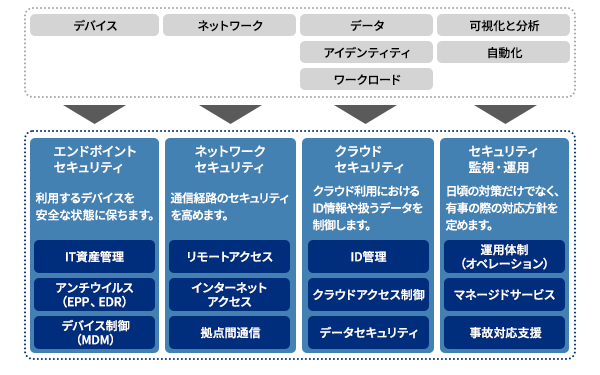

ゼロトラストセキュリティが検証する7つの要素

ゼロトラストセキュリティは、デバイス、OS、ネットワーク、ユーザーといったあらゆる観点で、通信が発生する度に毎回検証と許可を実施するというセキュリティモデルです。ゼロトラストセキュリティモデルでは、以下の7つの要素について検証や認証を行います。

デバイス

アクセスするデバイスが許可されたものであるかどうかを確認します。デバイスの種類、OSバージョン、セキュリティパッチの適用状況などが検証されます。

ネットワーク

アクセスするネットワークが許可されたものであるかどうかを確認します。VPN接続やファイアウォールなどの設定が検証されます。

データ

アクセスしようとしているデータが許可されたものであるかどうかを確認します。データの種類、機密性、アクセス権限などが検証されます。

アイデンティティ

アクセスしようとしているユーザーが許可されたものであるかどうかを確認します。ユーザー認証、多要素認証、リスクベース認証などが検証されます。

ワークロード

実行しようとしているアプリケーションやサービスが許可されたものであるかどうかを確認します。アプリケーションの種類、脆弱性、動作状況などが検証されます。

可視化と分析

すべてのアクセスログを収集し、分析することで、異常なアクセスを検知します。機械学習や人工知能などの技術を用いて、脅威の早期発見・対応を目指します。

自動化

脅威を検知した際に、自動的に対応を行うことで、被害を最小限に抑えます。自動化によって、セキュリティ担当者の負担を軽減し、迅速な対応を実現します。

ゼロトラストセキュリティ実現に利用できるソリューション例

ゼロトラストセキュリティモデルを構成するためには7つの要素が必要だと前述しました。それらの要件ごとに対応したソリューションを検討し、導入していくことで徐々に静的なネットワーク境界に依存しないセキュリティ体制を構築することができます。

それぞれ解説していきましょう。

エンドポイントセキュリティ

ゼロトラストモデルにおけるデバイスへの対策として、エンドポイントセキュリティが重要です。

具体的には、以下のようなソリューションが有効です。

IT資産管理

IT資産管理では、企業内のハードウェア、ソフトウェア、ライセンスなどのIT資産を効率的に管理し、情報漏えいなどのリスクを抑制します。

アンチウイルス(EPP)

アンチウイルス(EPP)は、マルウェアなどの悪意のあるソフトウェアからコンピューターを保護するセキュリティ対策です。

アンチウイルス(EDR)

アンチウイルス(EDR)は、従来のアンチウイルスソフト(EPP)では検知できない未知のマルウェアや高度な攻撃を検知し、迅速な対応を支援するセキュリティソリューションです。

デバイス制御(MDM)

デバイス制御(MDM)は、スマートフォンやタブレットなどのモバイルデバイスを、遠隔から管理・設定・制御するためのソリューションです。

ネットワークセキュリティ

現代は保護された社内ネットワークからだけではなく、管理の行き届かない外部のネットワークからも会社の重要情報にアクセスされることが増えています。そのため重要になるのが、あらゆる通信を信頼せず、アクセスの度に認証を行うネットワークセキュリティです。

具体的には、以下のようなソリューションが有効です。

ゼロトラストネットワークアクセス (ZTNA)

ゼロトラストネットワークアクセス (ZTNA)は、ユーザーやデバイスを信頼せずに、アクセスを許可するかどうかを毎回判断するアクセス制御モデルです。

ソフトウェア定義境界 (SDP)

ソフトウェア定義境界 (SDP)は、従来のネットワーク境界の概念をソフトウェアによって仮想化することで、場所やデバイスに縛られない安全なアクセスを実現するセキュリティモデルです。

ソフトウェア定義広域ネットワーク(SD-WAN)

ソフトウェア定義広域ネットワーク(SD-WAN)は、SDNの技術をWAN(Wide Area Network)に適用したもので、拠点間のネットワークを仮想化することで、より柔軟かつ簡単に管理できるようにする技術です。SD-WANは主に、企業の拠点間のネットワークを接続するために使用されます。

セキュアウェブゲートウェイ(SWG)

セキュアウェブゲートウェイ(SWG)は、インターネットへのアクセスを安全に行うためのセキュリティソリューションです。従業員が社外ネットワークへのアクセスを安全に行うための、主にクラウド型として提供されるプロキシです。

クラウドセキュリティ

クラウドサービスへのアクセス制御や利用状況の可視化、機密情報の持ち出しや漏えいがないかのチェックを担うのがクラウドセキュリティです。

具体的には、以下のようなソリューションが有効です。

CASB(Cloud Access Security Broker)

クラウドサービスとその利用者の間にCASBを配置することで、クラウドサービスの利用状況の可視化や制御を一元で管理することができます。

IDaaS(ID as a Service)

IDaaS(ID as a Service)は、オンプレミスのシステムやクラウドサービスで使われるID・パスワードを一元管理し、安全な利用を可能にするクラウドサービスです。

FIDO認証(Fast IDentity Online 認証)

FIDO認証とは、ID・パスワードに代わる新しい認証方法です。ユーザーは、デバイスに秘密鍵を保存し、認証時に公開鍵を用いて認証を行います。パスワードとは異なり、FIDO認証はサーバー側に秘密鍵が保存されないため、情報漏えいのリスクが低くなります。

多要素認証

多要素認証とは、2つ以上の異なる種類の認証要素を組み合わせて、ユーザーの認証を行うセキュリティ対策です。一般的には、以下の3種類が利用されます。

- 知識情報:ユーザーが知っている情報(パスワード、PINコードなど)

- 所持情報:ユーザーが持っているもの(ICカード、スマートフォンなど)

- 生体情報:ユーザーの身体的な特徴(指紋、顔認証、虹彩認証など)

セキュリティの監視・運用

ネットワーク内部であっても、すべてのユーザー、デバイス、アプリケーションを常に検証する必要があるゼロトラストモデルの実現には、あらゆるログを監視・分析し、異常を検知した際には、インシデント対応するという運用が不可欠です。これを手作業で行おうとすることは非現実的で、その業務をサポートするソリューションがいくつか存在します。

具体的には、以下のようなソリューションが有効です。

SIEM(シーム)

SIEM(Security Information and Event Management)は、複数のセキュリティシステムからログデータを収集し、分析することで、脅威を早期に発見するためのソリューションです。

SOC(ソック)

SOC(Security Operation Center)は、日本語では「セキュリティ運用センター」とも呼ばれ、組織のセキュリティ状況を24時間365日監視し、脅威を検知・分析・対応を行う組織体制です。SIEMとの違いとしては、SIEMがソフトウェアツールを指すのに対し、SOCは組織や体制のことを指します。

SOAR(ソアー)

SOAR(Security Orchestration, Automation and Response)は、セキュリティ脅威への対応を自動化するためのツールです。SIEMとの違いは、SIEMがセキュリティログの収集・分析、脅威の検知の役割を持っているのに対し、SOARはセキュリティ脅威への対応を目的としています。

ゼロトラストセキュリティ導入のポイントや注意点

ゼロトラストモデルに変更したいと思い立っても、すぐに構築できるものではありません。一から構築しようとすると人的コストも金銭的コストも計り知れませんし、体制が整ってもポリシーの見直しや社員のセキュリティ教育など、専門的なスキルとノウハウを駆使しなくては運用を続けることはできません。

この章ではどういった点に注意しながら導入をしていけばよいかを解説します。

経営層への理解促進

新しいセキュリティ対策を実施する場合、工数もコストもかかるため、経営層から理解を得ることが必要です。現状のセキュリティ対策では対応できていない点やリスクを明示し、ゼロトラストセキュリティの重要性を理解してもらうことで、まずは経営層にゼロトラストモデルへの移行の必要性を認識してもらいましょう。

運用体制の整備や仕組化

セキュリティモデルを変更するということは、何かツールを導入するというだけではありません。しっかりと社内の体制も構築しておきましょう。各セキュリティサービスの管理やチェック、従業員への周知など運用業務も行える組織作りも合わせて実施していく必要があります。運用を自動化するためにも、先述したツールやソリューションが役立ちます。

利便性は担保する

セキュリティレベルを高めたいがあまり、利便性が大きく損なわれ、業務に支障が出てしまっては本末転倒です。セキュリティレベルと利便性は相反する存在ではあるものの、リスクの度合いを鑑みた実施が望ましいです。まずは業務に支障がでない範囲からゼロトラストセキュリティを導入していくのもよいでしょう。

境界型セキュリティの足りない部分からゼロトラストセキュリティに

前提として忘れずにいたいのは、境界型セキュリティは「効果がない」のではなく「不十分なだけ」だということです。境界での認証は残しながら、社内ネットワークに入ったあとも継続的な検証や認証が行われるような仕組みを徐々に構築していくことが、ゼロトラストモデルのセキュリティをスムーズに導入する鍵になります。

よくある質問

ゼロトラストセキュリティに関するよくある質問について回答します。

ゼロトラストセキュリティへの移行まではどういったセキュリティ対策を講じればよい?

まずは、基本のセキュリティ対策を徹底しましょう。独立行政法人情報処理推進機構(IPA)の「中小企業情報セキュリティ対策ガイドライン」で紹介されているセキュリティの基本は以下の5つです。

- OSやソフトウェアは常に最新の状態にしよう!

- ウイルス対策ソフトを導入しよう!

- パスワードを強化しよう!

- 共有設定を見直そう!

- 脅威や攻撃の手口を知ろう!

ゼロトラストセキュリティは、既存の境界型セキュリティと組み合わせることは可能なのか?

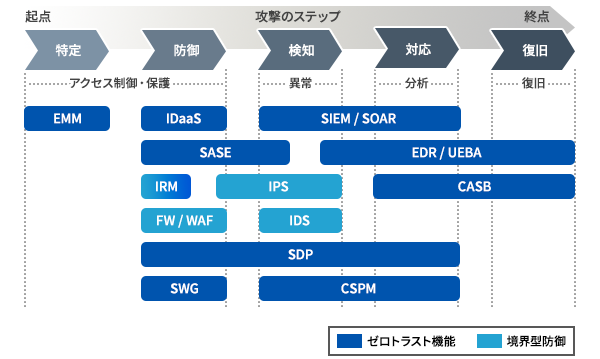

組み合わせることは可能です。従来の境界型セキュリティは「防御」「検知」を主に担っており、ゼロトラストは全攻撃ステップでの対応ができるものですが、自社が守りたい部分によっては重視すべきセキュリティ施策が変わります。

IPAの「ゼロトラストという戦術の使い方」に記載されているNISTサイバーセキュリティフレームワークを基準に、境界型セキュリティの要素とゼロトラストの要素を反映した図を見ていただき、自社が重視して守りたい箇所はどこなのかを考えながら境界型セキュリティとゼロトラストセキュリティを組み合わせていくことが望ましいです。

ゼロトラストセキュリティは、デバイス・OS・ネットワーク・ユーザーといったあらゆる観点で認証・確認作業を実施するセキュリティモデルです。社内と社外の境界線を取り払って考えるゼロトラストネットワークは、リモートワークなど柔軟な働き方に適していると言えます。企業は、ゼロトラストを導入するかどうかではなく、どのようにゼロトラストを導入するかというステージにいると言っても過言ではありません。