IaaS利用時のセキュリティ対策を完全網羅!システム運用者のための実践ガイド

IaaSのセキュリティ対策が難しい理由

クラウドセキュリティとは?

クラウドセキュリティとは、クラウドサービスを使用する際に発生するリスクへのセキュリティ対策のことです。クラウドサービスといえば、インフラ環境や開発環境などを自社で構築することなくサービスとして提供されるものです。このことから、セキュリティ対策はクラウドサービスベンダーが行うべきだと考えてしまうかもしれませんが、ユーザー企業自身でもセキュリティ対策が必要です。

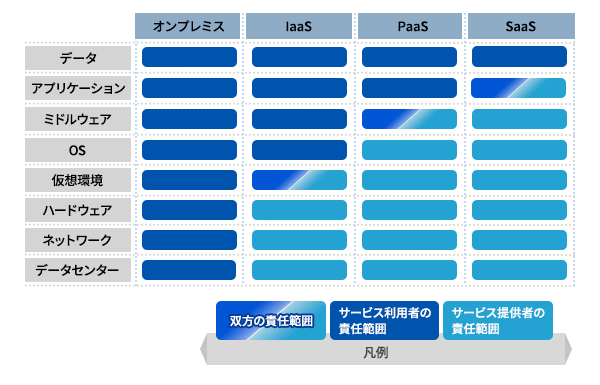

下図「オンプレミスとクラウドの責任範囲の比較」を見てわかるとおり、クラウドサービスで提供されるのはあくまでシステムの一部分であり、特にカスタマイズ性が高いIaaSでは、OSやミドルウェアなど大部分の管理はユーザー企業自身で行うため、セキュリティ対策が欠かせません。

「クラウド=セキュリティが低い」ではない

クラウドサービスが登場したばかりの頃は、システム構築はオンプレミス環境で行われることが一般的でした。そのため、インターネット経由で提供されるクラウドサービスのセキュリティレベルについて、不安視されることも多くありました。

しかし、クラウドサービスだからといって、セキュリティレベルが特別に低いということはありません。逆に、特定の用途に限定したアプリケーションのみを提供するSaaSや、アプリケーションのプラットフォームだけを提供するPaaSの中には、極めて強固なセキュリティ対策が施されているものがあります。むしろ、こうしたサービスの方が、オンプレミス環境に自ら構築したシステムよりもセキュリティレベルが高い可能性さえあります。

「インターネットとの接続」が最大のセキュリティリスク

真に高度なセキュリティを保つために専用線が利用されることからもわかるように、最も脅威となり得るセキュリティリスクはインターネットに接続していることです。

完全に社内の人間しかアクセスできない閉ざされたネットワークよりも、誰でも簡単にアクセスできてしまうインターネットこそが危険であるというのは、疑う余地がないでしょう。

オンプレミスは専門家によって管理されてきた

これまで広く行われてきたオンプレミス環境でのシステム開発は、社内システムであれば、基本的にはインターネットに接続しないように行われてきました。加えて、インターネットとの接続が必要な場合においては、セキュリティの専門家によって慎重に管理されていました。

しかし、インターネット経由で提供されるIaaSにおいては、ユーザーが管理コンソールから簡単に開発環境を作り出すことができます。最大の強みであるセルフサービスによる柔軟性こそが、逆にセキュリティリスクを高めてしまうことになるのです。つまり、セキュリティの専門家であるサーバーの管理者のみならずクラウドサービスの利用者一人ひとりがネットワークセキュリティやサイバー攻撃への対抗手段の必要性を理解して適切に対策しなければならないということです。

IaaS利用時に必要なセキュリティ対策の例

上図「オンプレミスとクラウドの責任範囲の比較」にあるとおり、クラウドサービスの中でも責任範囲が異なります。

自社の責任範囲が広いIaaSの場合、当然、必要なセキュリティ対策の幅は広がります。逆に言うと、SaaSの利用時に必要なセキュリティ対策は、PaaSやIaaSの利用時にも必要だということです。

クラウドアプリケーション上にあるデータのセキュリティ対策

対策が必要なクラウド

- IaaS

- PaaS

- SaaS

不注意によるデータ流出や消失

アプリケーションまでを提供されるSaaSを含めて、すべてのクラウドサービスにおいて、アプリケーション上で扱われるデータの取り扱いはユーザー自身が注意しなければいけません。

例えば、従業員の個人情報や取引先の重要情報などは、社外に流出しないように慎重に取り扱う必要があります。また、流出だけでなく、誤って削除してしまわないように注意する必要もあります。このようなデータ消失への対策として、データバックアップなどが考えられますが、日頃から社員のリテラシーを高める教育も重要です。

不正ログインによるデータ流出や改ざん

クラウドサービスのアカウント認証を突破され、不正にログインされることで、情報漏えいが発生する可能性もあります。

パスワードを使い回さないことや複雑な文字列を設定することで対策することができます。さらにセキュリティレベルを向上させるために、証明書を用いた認証や生体情報やワンタイムパスワードを用いた二段階認証などを課すことも有効です。

悪意あるユーザーによる持ち出し

社内の人物が悪意を持って情報を持ち出すケースにも備えなくてはいけません。

例えば、必要最低限の権限のみを付与したり、異動や退職者のアカウントを速やかに利用停止するなどが有効です。また、操作ログを監視しておくことで、情報漏えいが発覚した際に追跡することができます。

通信経路や通信データのセキュリティ対策

対策が必要なクラウド

- IaaS

- PaaS

- SaaS

通信経路の盗聴

クラウドサービスを使うということは、インターネット経由でデータのやりとりが行われるということです。先述したとおり、悪意あるユーザーも簡単にアクセスできてしまうインターネットでの通信は慎重を行う必要があります。

VPNを設定したり、ダイレクトコネクトサービスを使うことで盗聴を防ぐことができます。

VPN機器のグローバルIPに対する攻撃

一般的なインターネットVPNを利用する場合、VPN機器のグローバルIPを公開する必要があり、そこを攻撃者に狙われる可能性があります。

そのような攻撃への対策として、ZTNA(ゼロトラストネットワークアクセス)が有効です。VPNを使ったネットワーク構成のまま「ゼロトラスト」を実現する方法のひとつに、SDP(ソフトウェア定義境界)があります。SDPを使うことで接続先となるホストはIPアドレス等のネットワーク情報が隠されることになるので、直接そこが攻撃を受けることがなくなります。

アプリケーションのセキュリティ対策

対策が必要なクラウド

- IaaS

- PaaS

アプリケーションの脆弱性を突いた攻撃

アプリケーションをサービスとして提供されるSaaSは、提供者側で脆弱性への対応を行ってくれますが、PaaSやIaaSは自社で管理しなければいけません。

まずは、システムに脆弱性がないか定期的に診断することが重要です。そして、WAF(Web Application Firewall)を設置して、不正なアクセスを検知、遮断することも有効です。

ミドルウェアのセキュリティ対策

対策が必要なクラウド

- IaaS

- PaaS

OSやミドルウェアの脆弱性・設定不備に対する攻撃

OS・ミドルウェアの脆弱性防御には、仮想パッチやCWPPが有効です。

仮想パッチとは、脆弱性が発見されてからベンダーが配布する修正パッチを適用するまでの間に攻撃を受けないようにする暫定的なパッチのことです。ゼロデイ攻撃を防ぐことができます。

CWPP(Cloud Workload Protection Platform)は、クラウド環境にあるワークロードを監視し、脅威から守るIaaS・PaaS利用者向けのセキュリティ対策ツールです。ワークロードとは、コンピュータシステムやネットワーク上で実行される一連の業務処理やタスクのことです。

データベースの不正利用(SQLインジェクションなど)

SQLインジェクションとは、SQLを使ってサーバーの情報を抜き出そうとする攻撃方法です。データベースに不正なSQLを設置し、外部から情報を得ようと操作を行います。

このような攻撃に対しては、データベースを監視することが有効です。ただし、システムに負荷をかけないように注意が必要です。

仮想リソースのセキュリティ対策

対策が必要なクラウド

- IaaS

仮想リソースの構成・設定の不備を利用した攻撃

仮想リソースの構成・設定の不備を利用した攻撃にはCSPMが有効です。

CSPM(Cloud Security Posture Management)はクラウドサービスのセキュリティ設定を監視し、異常を検知した際に通知してくれるIaaS・PaaS利用者向けのセキュリティ対策ツールです。セキュリティリスクとなり得る設定・状態を自動的に検出することで、セキュリティインシデントを未然に防ぐことが期待できます。また、設定を自動修復する機能を持つものもあります。

IaaS環境では、ユーザー側がOSやミドルウェアなどのセキュリティ対策を担う必要があります。そのためには、まずクラウド事業者とユーザーのセキュリティ責任範囲を正しく理解することが重要です。そして、OSやミドルウェアの脆弱性対策、アクセス制御、ログ管理などの具体的なセキュリティ対策を徹底しましょう。できる限りのセキュリティ対策を行ってこそIaaSを有効活用できるようになります。